W tym wpisie zajmiemy się zarządzaniem oraz zgodnością platformy Microsoft Azure. Dowiemy się, jakie narzędzia otrzymujemy na platformie Microsoftu w celu zarządzania w skali. Poruszymy tematy z zakresu bezpieczeństwa oraz zarządzania kosztami. Jeżeli chcesz wiedzieć więcej na ten temat, to cytując piłkarskiego klasyka „Siadamy głęboko w fotelach, zapinamy pasy i startujemy”.

W tej lekcji dowiesz się:

- Czym są regiony w Azure.

- Czym są subskrypcje Azure.

- Jak zarządzać kosztami na platformie Microsoft Azure

- Czym jest tagowanie zasobów oraz jak je wykonać.

- Czym są polityki w Azure.

- Czym jest RBAC.

- …. i wiele więcej

O co chodzi z tym zarządzaniem i zgodnością.

Aby w pełni odpowiedzieć na to pytanie, warto spojrzeć na diagram zamieszczony poniżej, pokazujący cykl życia rozwiązania na platformie Microsoftu.

Widzimy na nim, że govern – czyli, nasze zarządzanie oraz zgodność, jest jednym z sześciu etapów każdego cyklu aplikacji. Co więcej, każdy z procesów znajdujący się na diagramie powinien zachowywać ciągłość rozwoju przez cały okres istnienia aplikacji/rozwiązania. Ale do sedna, etap zarządzanie oraz zgodność dotyczy mechanizmów i procesów kontrolowania aplikacji, oraz zasobów na platformie Azure. Platformowa Microsoft’u dostarcza nam narzędzia, dzięki którym możemy kontrolować procesy oraz stan całego środowiska utrzymanego na platformie. Więcej o nich w dalszych etapach wpisu.

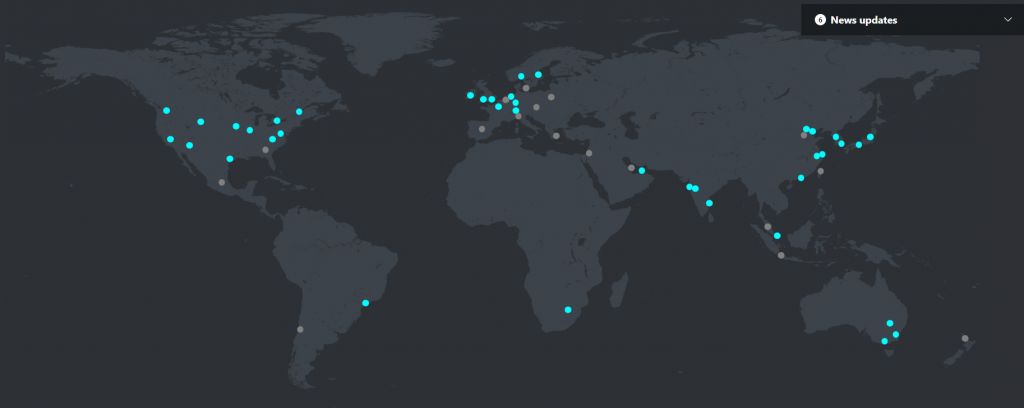

Regiony

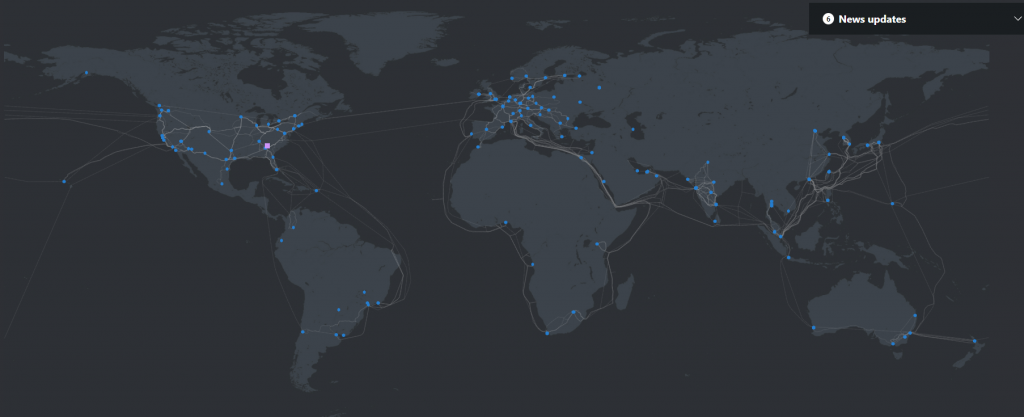

Microsoft Azure jest zbudowany z datacenters (centra danych) zlokalizowanych na całym świecie. Obecnie Microsoft posiada centra danych na każdym kontynencie świata, co pozwala na dotarcie ze swoimi usługami do każdego zakątka na naszej planecie. Region w świecie chmurowym oznacza obszar geograficzny, na którym znajduje się co najmniej jedno centrum danych. Poniżej zamieszczam diagram z ukazanymi wszystkimi regionami stworzonymi oraz tymi w budowie, które tworzą infrastrukturę platformy Azure. Jeżeli interesuje cię, dokładnie w jakich krajach znajdują się centra danych lub chciałbyś znaleźć regiony, spełniające konkretne standardy bezpieczeństwa to odsyłam cię do strony Microsoftu.

Każde z centrów danych jest połączone z globalną zintegrowaną siecią Microsoftu. Dzięki tej sieci, każde z datacenter zapewnia wysoką dostępność, małe opóźnienia oraz skalowalność swoich usług.

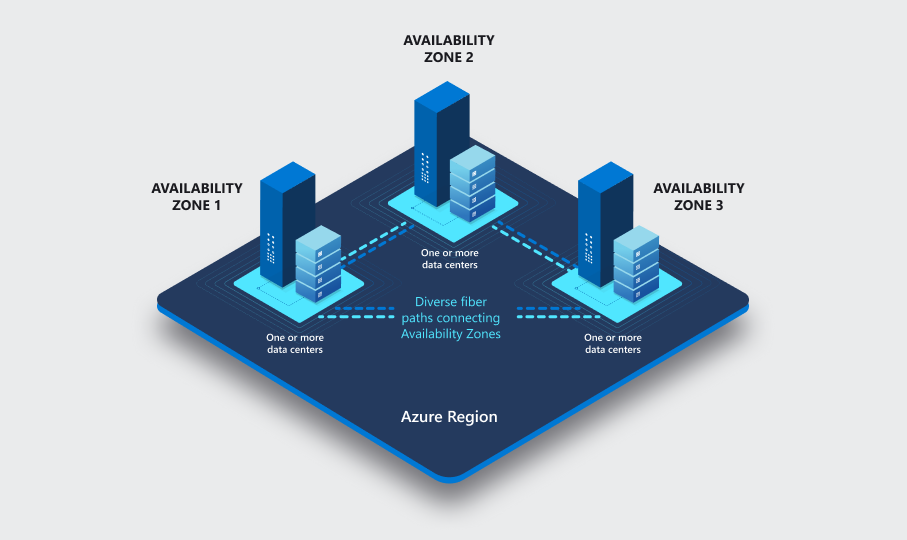

Strefy dostępności

Strefy dostępności (ang. Availability Zones) są fizycznie oddzielonymi lokacjami logicznie rozumianymi jako jeden region. Dzięki takiemu rozwiązaniu usługi oferowane w Azure mają wyższą odporność na lokalne problemy. Możemy wyobrazić sobie tak błahe problemy jak defekty fizycznych urządzeń, ale także powodzie czy pożary. Każda z lokacji takiej strefy może składać się z jednego datacenter lub wielu, dodatkowo każda z nich posiada niezależne źródło prądu, chłodzenia oraz infrastruktury sieciowej. W wyniku dobrze zaprojektowanych regionów, usługi Azure’a mogą zapewnić bardzo wysoki poziom dostępności.

Pary regionów

Każdy z regionów ma swój partnerski region wewnątrz tej samej strefy geograficznej. Taka synteza nazywana jest regionalną parą (ang. Regional pair). Jak się pewnie domyślasz, taka para regionów pozwala zminimalizować ryzyko awarii w jeszcze większym stopniu niż strefa dostępności. Jest to możliwe między innymi dzięki fizycznej izolacji dwóch regionów, w postaci odległości minimalnej równej 300mil (Istnieją wyjątki). Przykładowo para w europejskiej strefie geograficznej to region North Europe (Irlandia Pólnocna), oraz West Europe (Holandia), w prostej linii dzieli te dwa kraje ponad 700km.

Subskrypcje

Subskrypcja jest to logiczny zasób/zbiór złożony z usług dostępnych na platformie Microsoft Azure. Każdy z zasobów, który tworzysz w Azure, musi mieć przypisaną subskrypcje. Powiązane jest to z faktem, że płatność za wykorzystaną moc obliczeniową odbywa się właśnie na poziomie subskrypcji. Jest to jedna z głównych funkcji subskrypcji, stanowi swego rodzaju pomost pomiędzy zasobami stworzonymi na platformie a naszym sposobem płatności. Dodatkowo subskrypcje pozwalają na lepszą organizację pracy z Azure’m, na ich poziomie możesz zdecydować, kto będzie miał uprawnienia na poziomie całej subskrypcji oraz w jaki sposób będzie raportowane zużycie usług chmurowych. Każda z subskrypcji jest przypisana do tenanta Azure – Ten termin został wyjaśniony w poprzedniej lekcji. Jak już wiesz tenant Azure to inaczej instancja Azure AD w której występują użytkownicy. Dzięki takiemu rozwiązaniu uprawnienia na poziomie subskrypcji są nadawane istniejącym obiektom w naszym Azure AD. Co ważne, uprawnienia są dziedziczone w dół, więc nadając uprawnienie na poziomie subskrypcji, użytkownik otrzyma również specjalne prawa do wszystkich zasobów znajdujących się wewnątrz subskrypcji.

Rodzaje subskrypcji

Subskrypcje różnią się głównie sposobem ich sprzedaży oraz późniejszych płatności. Subskrypcje możemy zakupić w następujący sposób:

Zakup subskrypcji korzystając z programu Enterprise Agreement.

Klient korzystający z programu Enterprise Agreement może tworzyć subskrypcje, które zostaną podpięte pod jedno konto rozliczeniowe. Jak sama nazwa wskazuje, EA jest programem dedykowanym dla partnerów biznesowych, a nie pojedynczych użytkowników.

Zakup subskrypcji korzystając z program otwartej licencji.

Klient ma możliwość zakupu kredytów do wykorzystania na platformie Microsoft Azure, korzystając z programu otwartej licencji. Takie kredyty można kupić u partnerów Microsoftu.

Zakup subskrypcji korzystając z programu partnerskiego.

Klient może znaleźć partnera Microsoftu, który dostarczy subskrypcje oraz obsłuży proces płatności. Dodatkowo taki partner może zaoferować usługę projektu oraz implementacji rozwiązania dla klienta.

Stworzenie osobistej subskrypcji

Jako klient masz możliwość stworzenia subskrypcji osobistej, korzystając z portalu Azure’a.

Oprócz tego subskrypcje dzielą się na rodzaje, najczęstszymi rodzajami subskrypcji są:

Subskrypcja darmowa

Jest to najlepsza opcja dla osoby zaczynającej przygodę z Azure. Subskrypcja zapewnia obecnie 200 USD do wykorzystania w pierwszym miesiącu działania. Oprócz tego otrzymujesz 12 miesięcy darmowego dostępu do popularnych serwisów. W skład tych usług wchodzą wirtualne maszyny czy rozwiązania magazynowania danych takie jak Storage Account czy Azure SQL Database. Gdyby tego było mało, to taka subskrypcja daje darmowy dostęp do ponad 40 serwisów bez limitu czasowego. Jest to na przykład Azure App Service czy Azure Functions.

Subskrypcja Pay-As-You-Go

Subskrypcja Pay-As-You-Go jest typem subskrypcji dla każdego odbiorcy, sprawdzi się ona tak samo dobrze dla indywidualnego użytkownika jak i małej firmy. W subskrypcji pay-as-you-go opłaty są naliczane miesięcznie, zgodnie z użyciem.

Enterprise Agreement

Jest to oferta kierowana dla klientów skali Enterprise. Subskrypcje EA pozwalają na zakup zbioru licencji oraz chmurowych serwisów pod jednym zbiorowym kontem.

Student

Subskrypcja studencka oferuje darmowe środki do wykorzystania podczas dwunastu miesięcy oraz dostęp do darmowych usług Azure, bez konieczności podłączenia karty kredytowej.

Cost Management

Korzystając z usług Azure’a płacimy tylko i wyłącznie za usługi, które wykorzystujemy. W momencie gdy tworzysz zasób w chmurze Microsoft, zaczyna się naliczanie kosztów na poziomie twojej subskrypcji. Nieumyślne stworzenie zasobu na platformie Microsoftu może bardzo szybko wygenerować znaczące koszty dla twojego konta. W celu zminimalizowania strat wynikających z błednej konfiguracji lub ludzkiego błędu, możemy wykorzystać usługę Cost Management. Usługa monitoruje koszty wygenerowane na poziomie naszej subskrypcji oraz zapewnia dostęp do zaawansowanych rozwiązań analitycznych. Usługa zapewnia dostęp do następujących funkcjonalności:

Analiza kosztów (ang. Cost Analysis) – Ta funkcjonalność pozwala na eksplorację oraz analizę kosztów wygenerowanych przez subskrypcje. Analiza kosztów zapewnia możliwość filtrowania oraz agregacji treści, co pozwala na dokładniejszą analizę środowiska.

Budżety – Budżety pozwalają na planowanie oraz ograniczanie wydatków w celu spełnienia założeń finansowych. Funkcja ta pozwala na stworzenie limitów wydatków oraz usługi alarmowania w momencie zbliżenia się do limitu kosztów.

Rekomendacje – Microsoft zapewnia rekomendacje, w jaki sposób możesz ograniczyć koszty w swoim środowisku. Przykładowo Microsoft wprowadził na rynek nowy typ maszyny, który zapewnia takie same podzespoły, ale za mniejszą opłatę.

Eksport danych – Jeżeli używasz zewnętrznych rozwiązań do analizy swoich kosztów, wygenerowanych przez usługi chmury publicznej, to funkcja eksportu danych pozwala na pobranie danych z platformy w formacie .CSV.

Tagowanie zasobów

Koszty generowane przez zasoby w Azure, można grupować za pomocą tagów. Na przykład możesz stworzyć tag określający zespół odpowiedzialny za dany zasób. Następnie korzystając z usługi Cost Management, możesz wygenerować raport, gdzie koszty będą przypisane do danego zespołu.

W jaki sposób dodać tag:

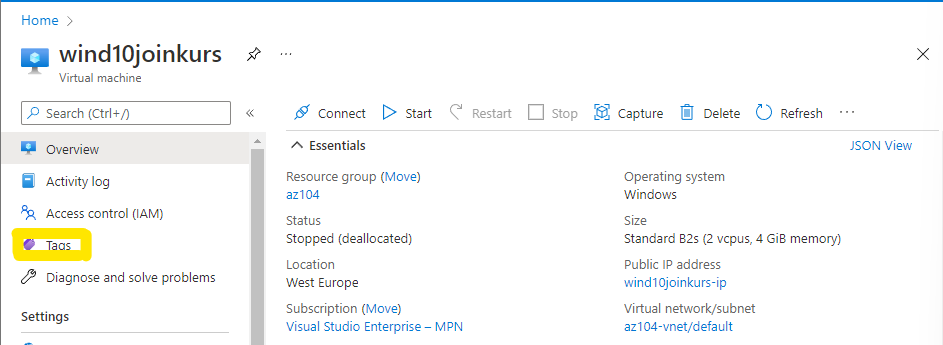

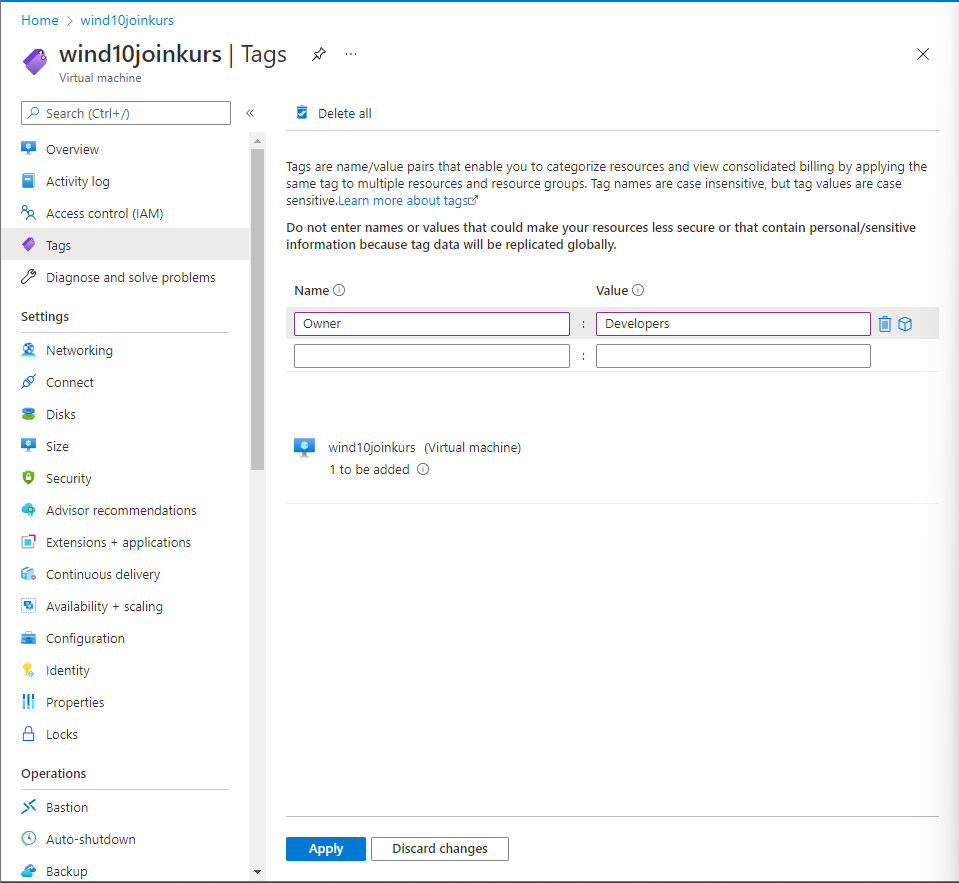

- Wybierz zasób, do którego chciałbyś przypisać tag (w moim przypadku VM)

- Wybierając zasób, w zakładkach po lewej stronie pojawi się zakładka „Tags”. Należy ją wybrać

3. Pojawi nam się ekran zarządzania tagami. Z tego poziomu, możemy już stworzyć tag. Przykładowo Name: Owner Value:Developers. A następnie klikamy Apply

Jak oszczędzać

Rezerwacje – Jeżeli planujesz swoje zużycie usług długoterminowo, możesz zarezerwować konkretną ilość mocy obliczeniowej na okres roku lub trzech, a w zamian Microsoft zapewni Ci specjalny rabat.

Azure hybrid benefits – Jest to benefit dla klientów posiadających licencje z programu Software Assurance. Głównym odbiorcą benefitu są firmy podczas migracji maszyn wirtualnych do Azure’a.

Azure Regions – Warto zdawać sobie sprawę, że cena usług różni się między regionami. Czasami ulokowanie swoich usług w regionie A zamiast B, pozwoli na zaoszczędzenie znaczącej kwoty.

Korzystając z kalkulatora kosztów Microsoftu, możesz wyliczyć przypuszczalne opłaty, które wygenerują twoje usługi – Kalkulator cen | System Microsoft Azure

Użycie usługi Cost Management

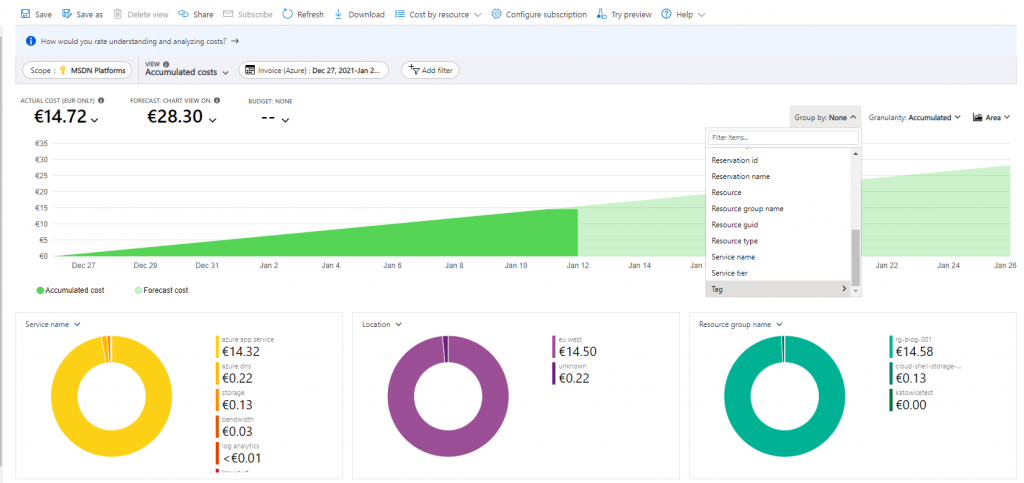

Cost Analysis

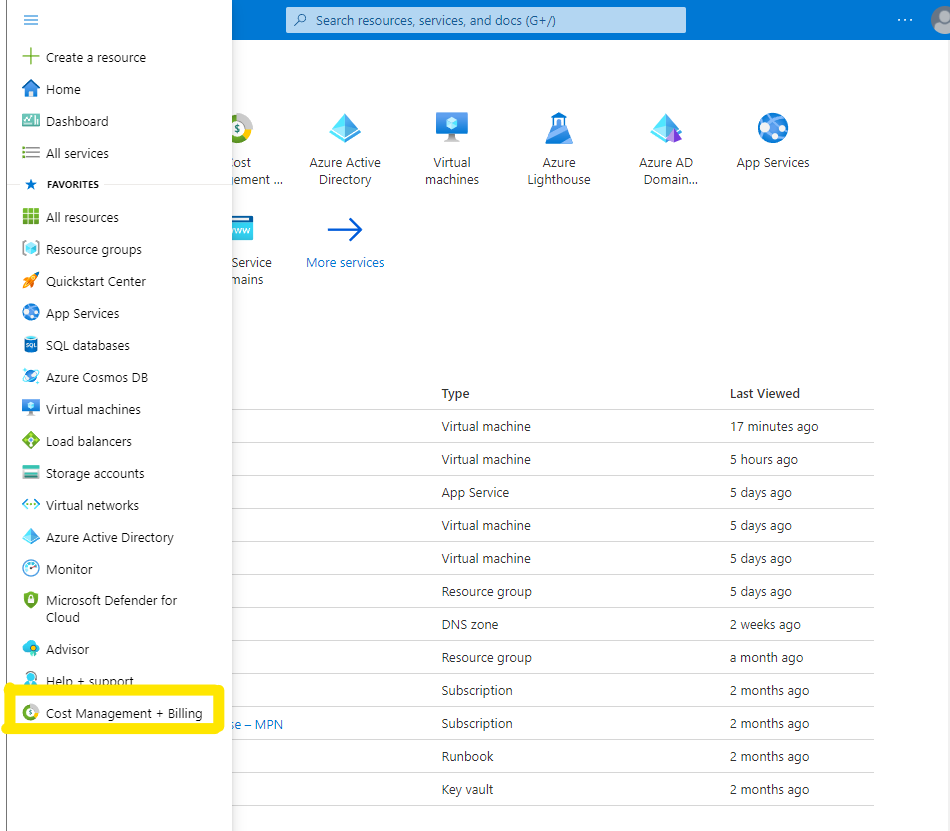

- Szukamy usługi Cost Management + Billing, można ją znaleźć na pasku zakładek w Azure.

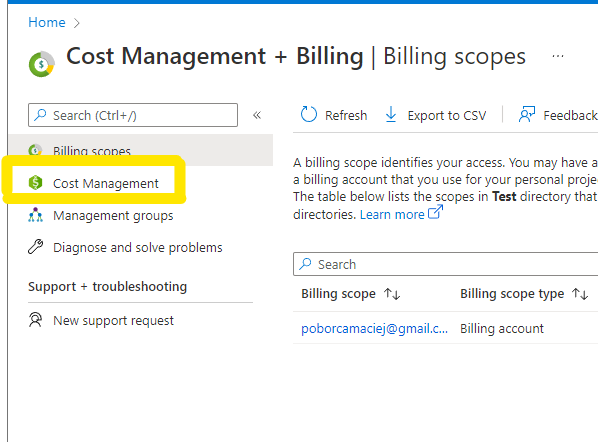

2. Na następnym ekranie wybieramy Cost Management

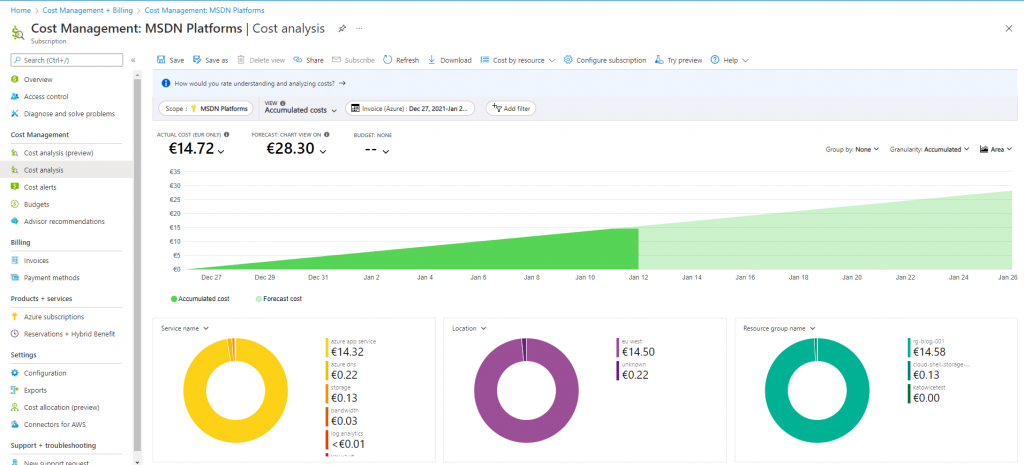

3. Na liście zakładek wybieramy Cost Analysis. Pojawi nam się obraz pokazujący obecne koszty wygenerowane przez usługi oraz przypuszczalne zużycie do końca miesiąca.

4. Jednakże możliwe jest zgrupowanie kosztów do danej kategorii. Spróbujmy zgrupować koszty przy pomocy Tagu „Owner”.

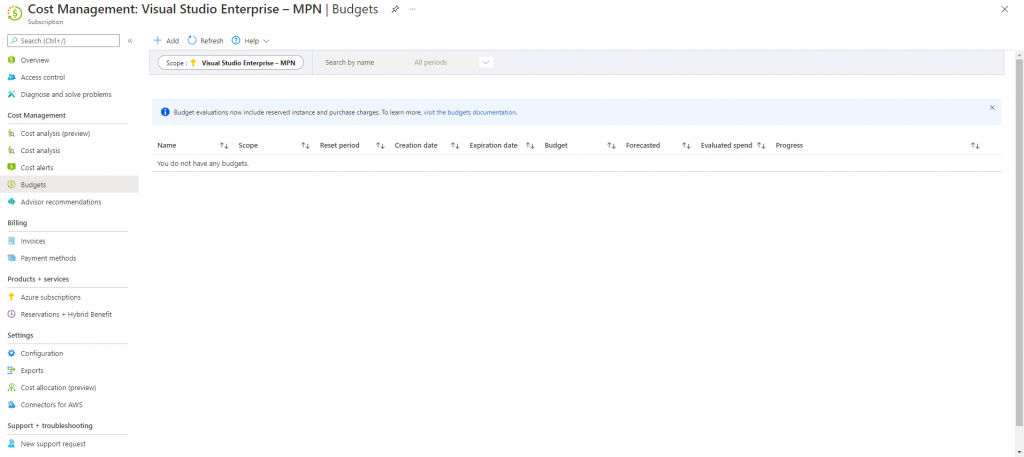

Budżet

- Z poziomu Cost Managementu, wybieramy zakładkę Budgets

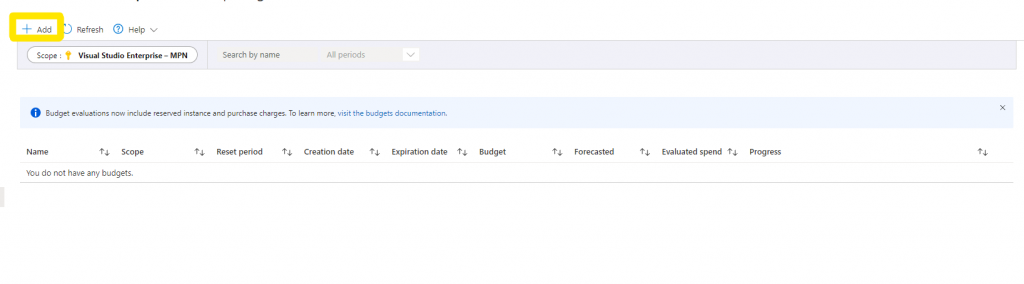

2. Wybieramy „Add” w celu stworzenia nowego budżetu

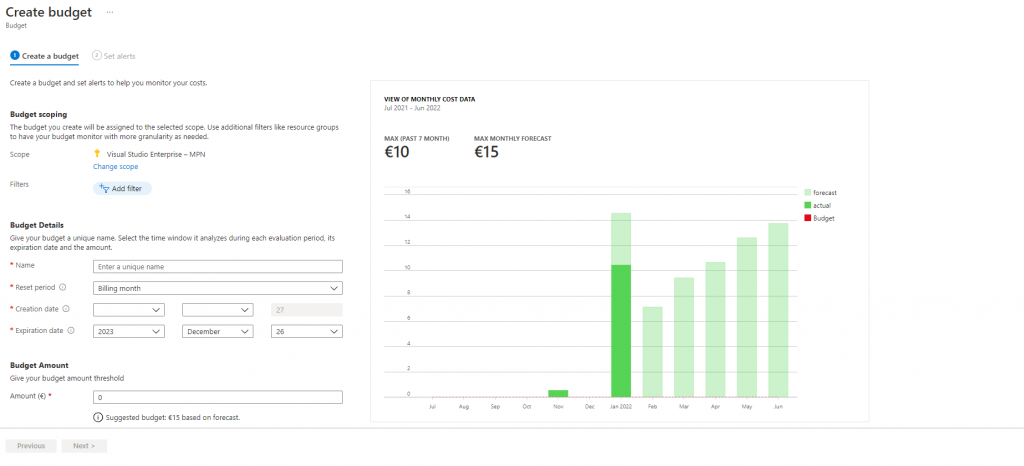

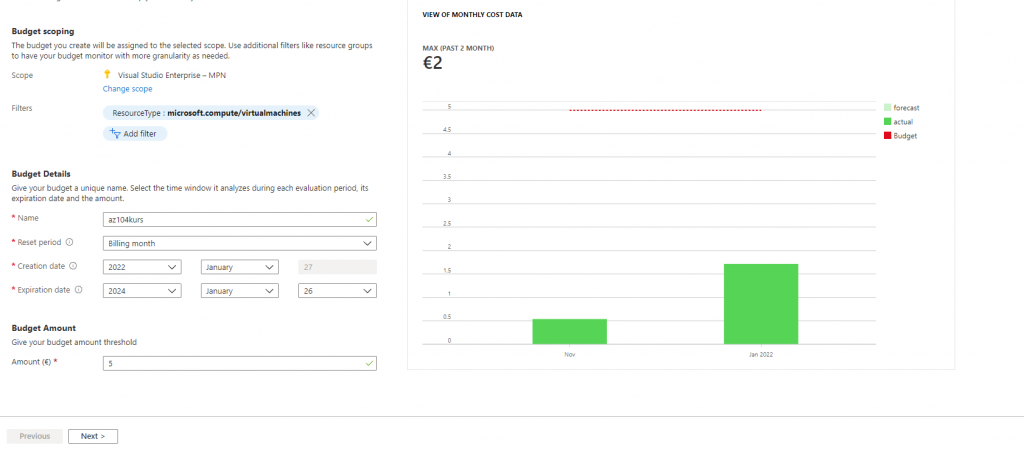

3. Przed nami pojawi się ekran konfiguracji budżetu. Możemy tutaj określić, w jakim zakresie budżet ma monitorować nasze koszty. Oprócz tego, jaki jest okres rozliczeniowy, do kiedy budżet ma być aktywny oraz co najważniejsze, jaka jest wysokość budżetu.

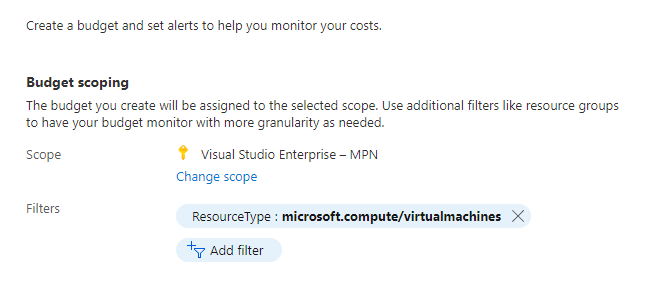

4. Możemy wybrać na przykład, że budżet ma kontrolować jedynie koszty wygenerowane przez wirtualne maszyny. W tym celu musimy ustalić taki filtr

5. Wypełniamy resztę formularza, a po prawej stronie pojawi nam się graficzne podsumowanie, jak budżet zachowałby się w poprzednich miesiącach.

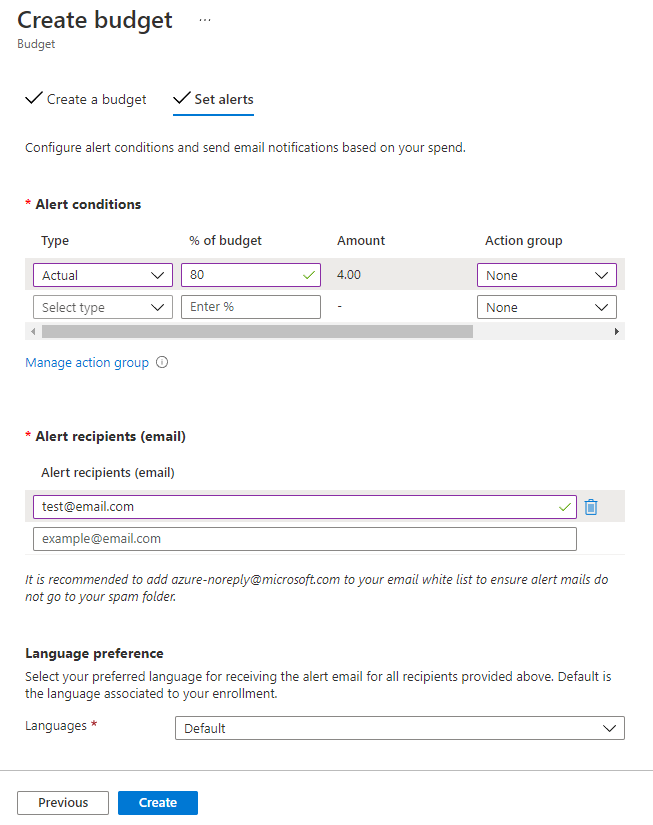

6. Na następnej stronie jesteśmy w stanie skonfigurować polityki alarmowania powiązane z tym budżetem. Przykładowo, możemy stworzyć politykę, która wyśle wiadomość email w momencie, gdy budżet osiągnie 80% swojego zużycia.

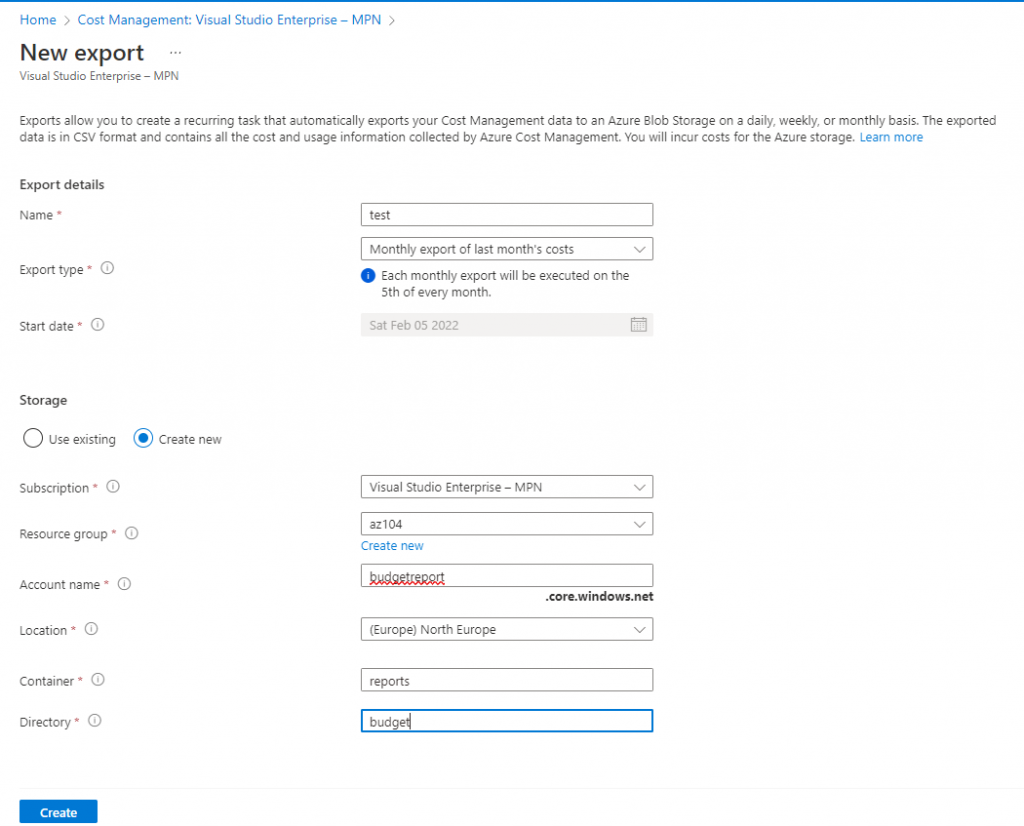

Eksport danych

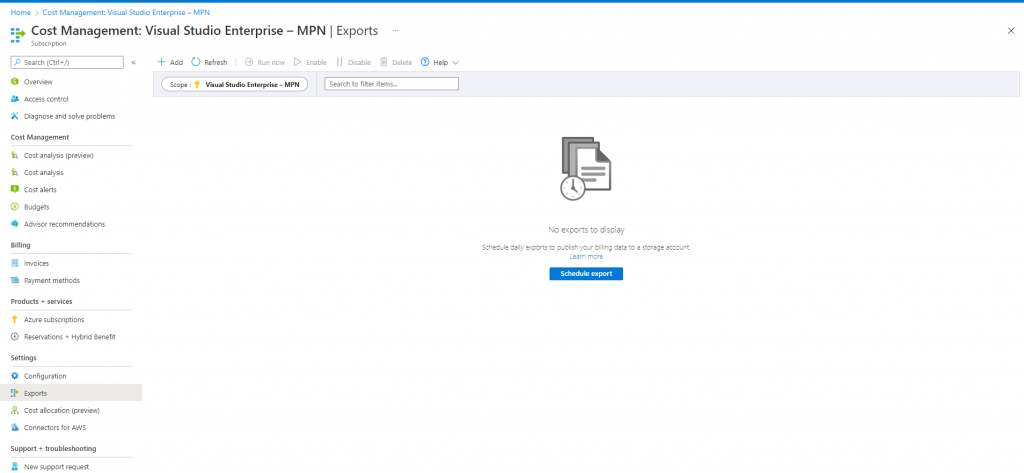

- Tym razem, z listy zakładek wybieramy tą z opisem „Exports”

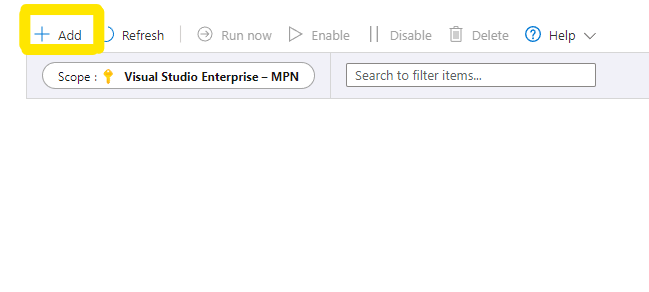

2. Klikamy „Add” w celu skonfigurowania eksportu

3. Następnie wymagane jest określenie, jak często eksport ma się wykonywać oraz w jakim zasobie magazynu powinien zostać zapisany. Po paru minutach walidacji eksport zostanie zaplanowany.

Azure Policy

Kolejnym z tematów składających się na egzamin Microsoftu, to zarządzanie politykami Azure. Azure Policy to usługa w Azure, która pozwala tworzyć oraz zarządzać politykami. Polityki składają się z zasad, które mogą być aplikowane nawet na poziomie pojedynczego zasobu na platformie Microsoftu. Następnie, polityki składające się z zasad wykonują swego rodzaju skan naszego środowiska oraz stwierdzają zgodność konfiguracji z definicją polityki. W związku z możliwością łatwego skalowania polityk, jest to jedna z popularniejszych usług wykorzystywanych do utrzymania całej platformy zgodnie z naszymi zasadami. Wyobraźmy sobie korporację zatrudniającą 10tyś deweloperów pracujących nad różnymi aplikacjami. Każda aplikacja posiada oddzielną subskrypcję w Azure, a dodatkowo, każdy zespół deweloperów otrzymuje testową subskrypcję do testów. Przy tak dużym zespole oraz tak licznej ilości środowisk jest niemożliwe, aby w łatwy sposób kontrolować poprawność konfiguracji w środowisku. Na ratunek przychodzi usługa Azure Policy, która pozwala na konfigurację polityk, które mogą być aplikowane nawet do wszystkich subskrypcji stworzonych w naszej organizacji.

Policy Definitions – Definicja polityki opisuje jaką konfigurację należy sprawdzić oraz jakie ruchy wykonać w przypadku niezgodności z zaleceniem.

Initiative Definitions – Jest to zbiór polityk pozwalający w łatwy sposób kontrolować zgodność w danym celu (np. czy oddział w Polsce posiada skonfigurowane zasoby zgodnie z obowiązującym tu prawem).

Możemy korzystać z predefiniowanych polityk stworzonych przez Microsoft lub możemy stworzyć własne polityki za pomocą pliku .JSON. Na poziomie konfiguracji polityki możemy zadeklarować czy polityka powinna wykonywać tylko audyt środowiska, czy wymusić pewne operacji w momencie gdy zasób nie spełnia norm zadeklarowanych wewnątrz polityki.

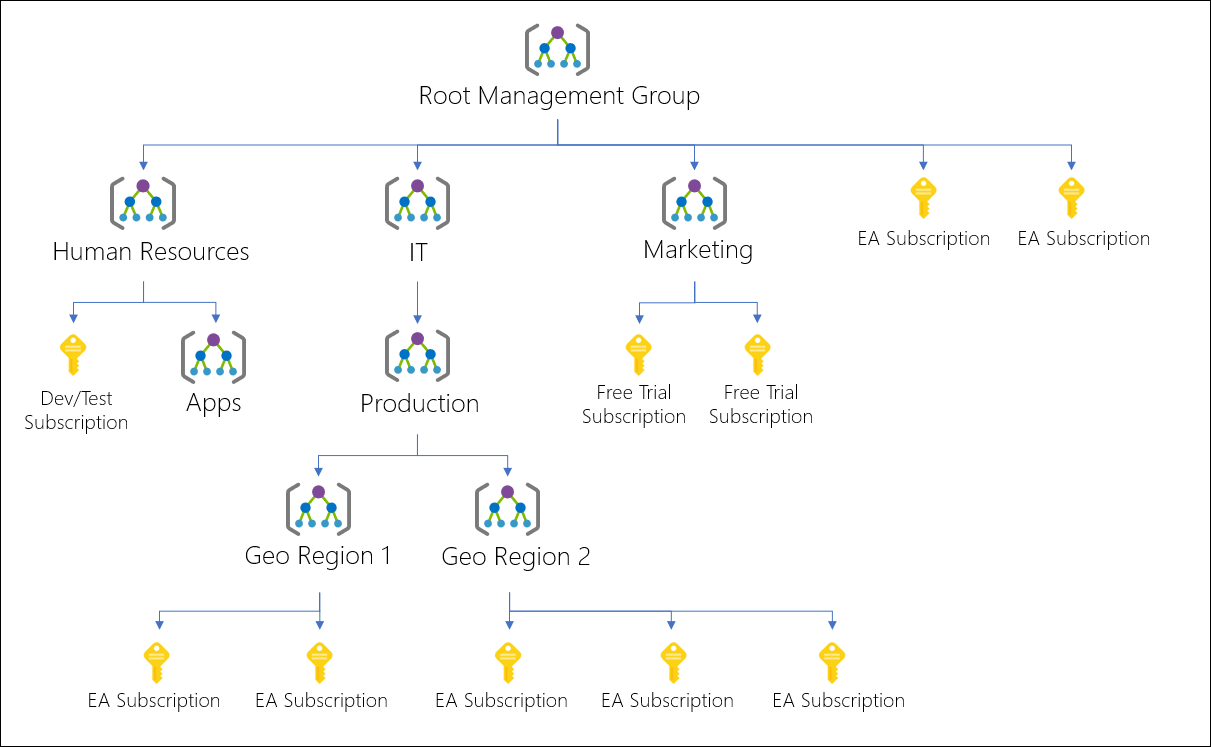

Management Groups

W celu zarządzania grupą subskrypcji idealnie sprawdzą się „Management Groupy”, które pozwalają na stworzenie kontenera składającego się z wielu subskrypcji. Management Group’y pozwalają na zarządzanie politykami, uprawnieniami oraz zgodnością dla wszystkich subskrypcji zgromadzonych w tym kontenerze.

Tworzenie Management Group

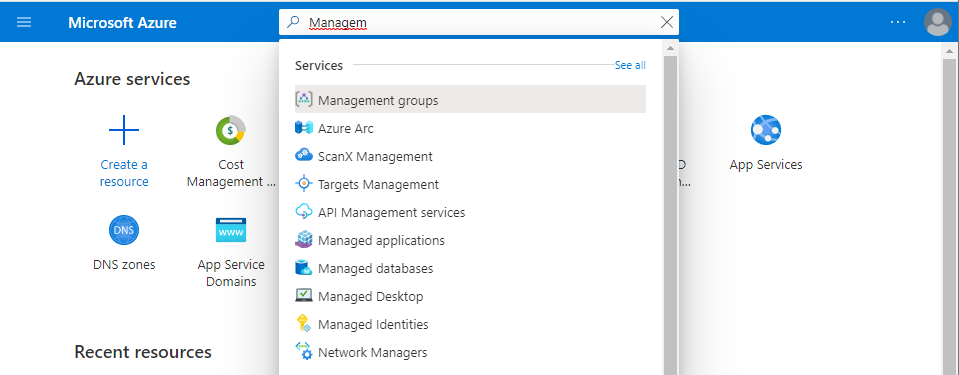

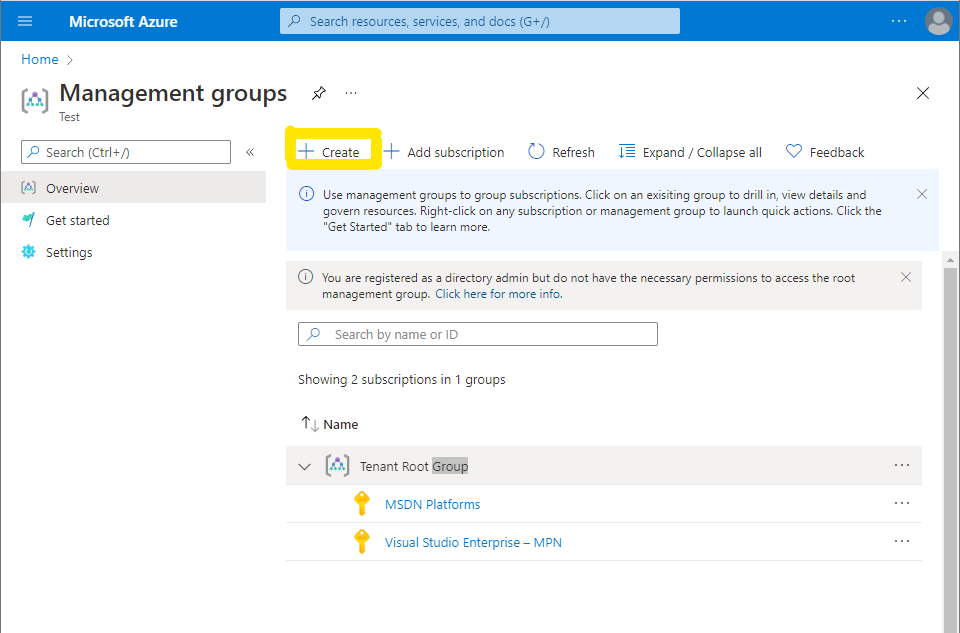

- W wyszukiwarce na portalu Azure, wpisujemy Management Groups

2. Pojawi się ekran, podsumowujący obecny stan Management Group w naszym środowisku. U góry ekranu znajdziemy przycisk „Create”, który pozwala stworzyć nową Management Group. Każda stworzona Management Groupa jest grupą podrzędną w stosunku do grupy „Root” .

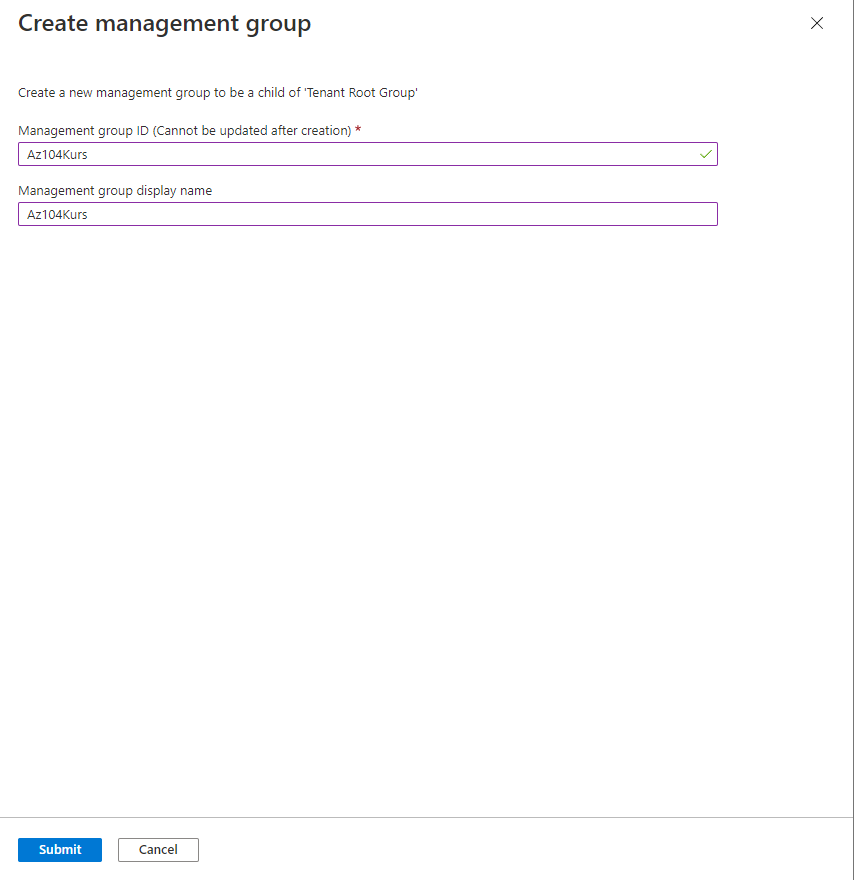

3. Podajemy nazwę Management Group’y, a następnie klikamy Submit.

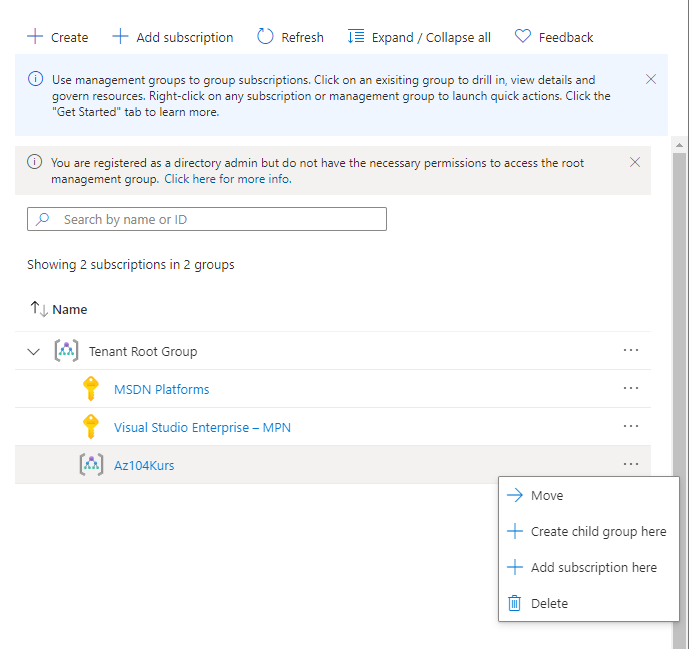

4. Grupa powstanie jako podrzędny twór w stosunku do grupy „Root”, jednakże żadna z subskrypcji nie zostanie automatycznie dodana pod zarządzanie tej grupy. W tym celu należy z ekranu podsumowującego dodać subskrypcje do danej Management Group’y.

Tworzenie oraz przypisanie polityki

Przypisanie polityki

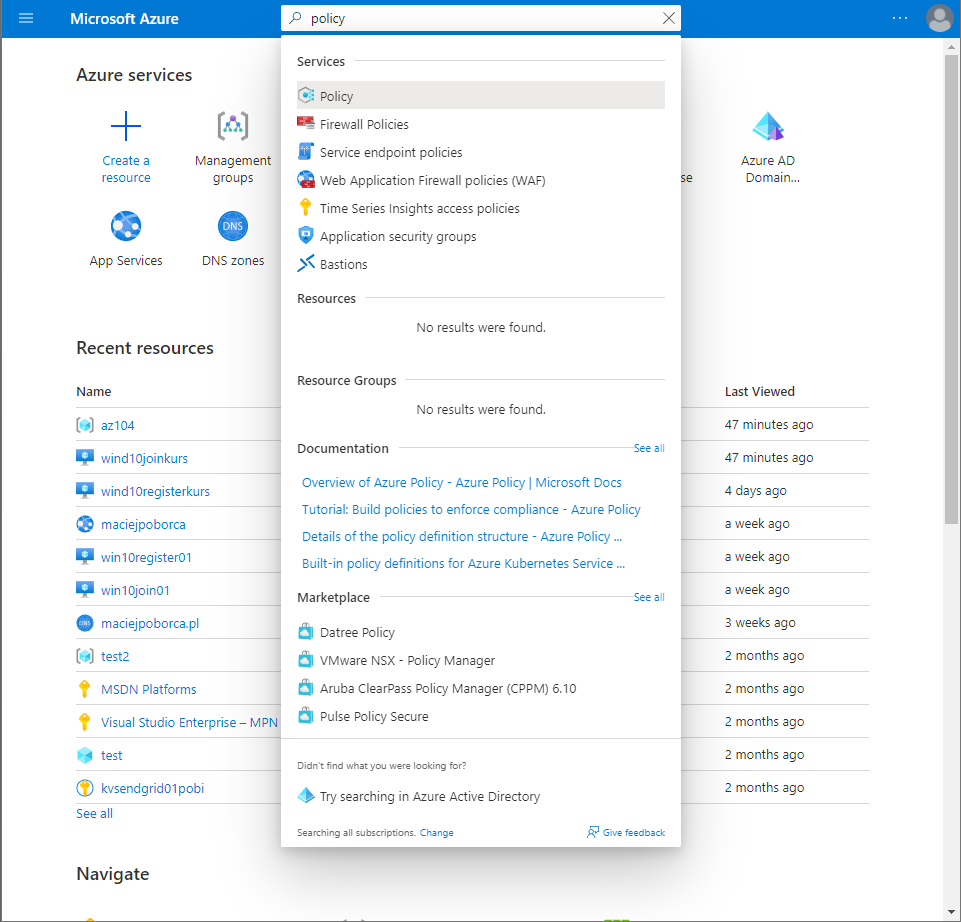

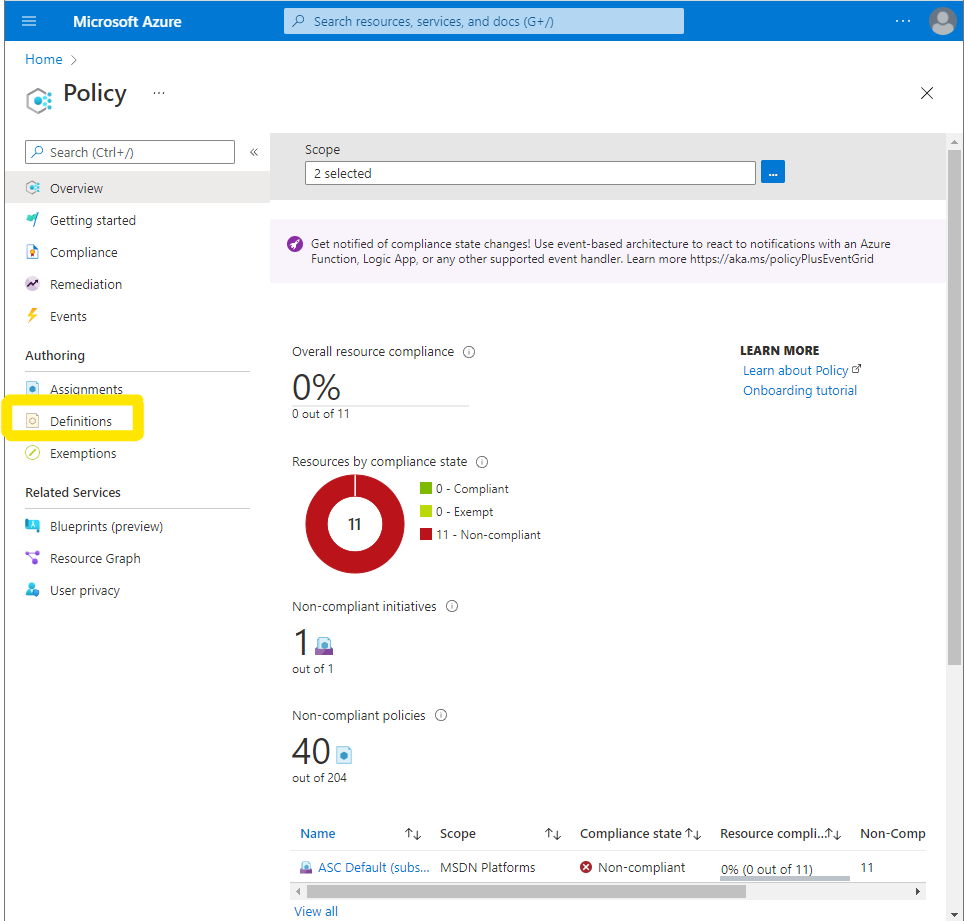

- Ponownie używamy wyszukiwarki w celu odnalezienia usługi Azure Policy

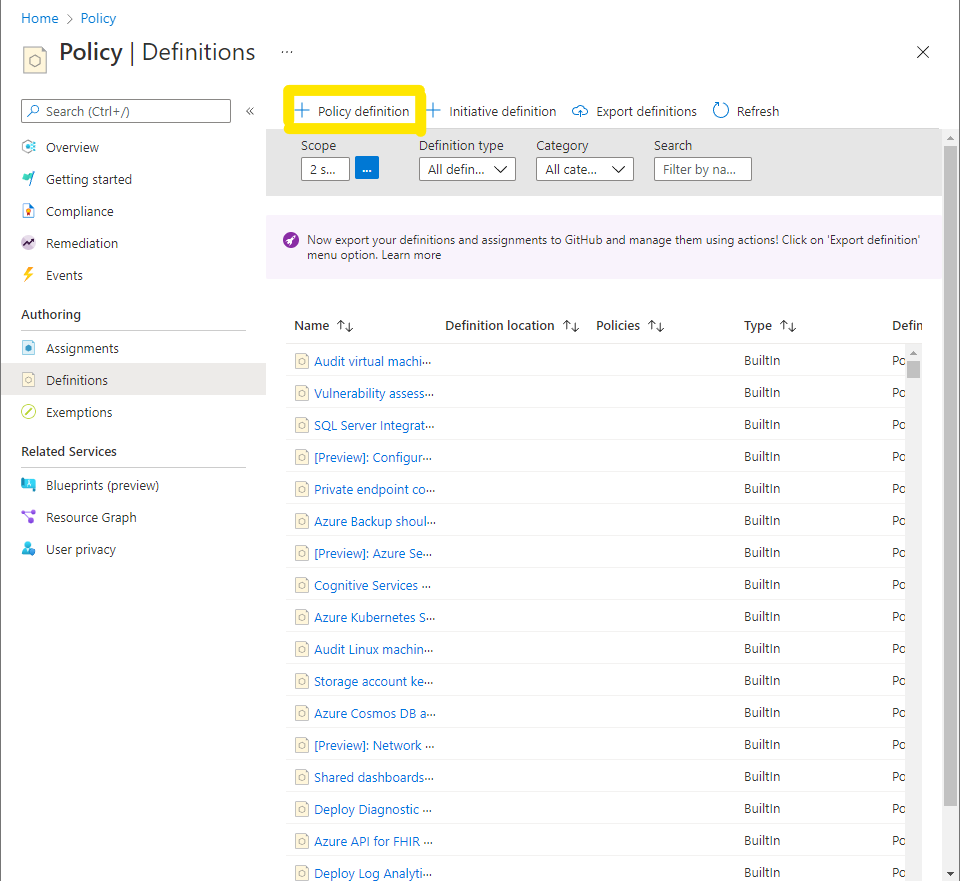

2. Ujrzymy okno podsumowujące polityki w naszym środowisku, na którym między innymi zobaczymy zasoby niezgodne z politykami. Po lewej stronie znajdziemy zakładkę z napisem „Definitions”, która nas interesuje.

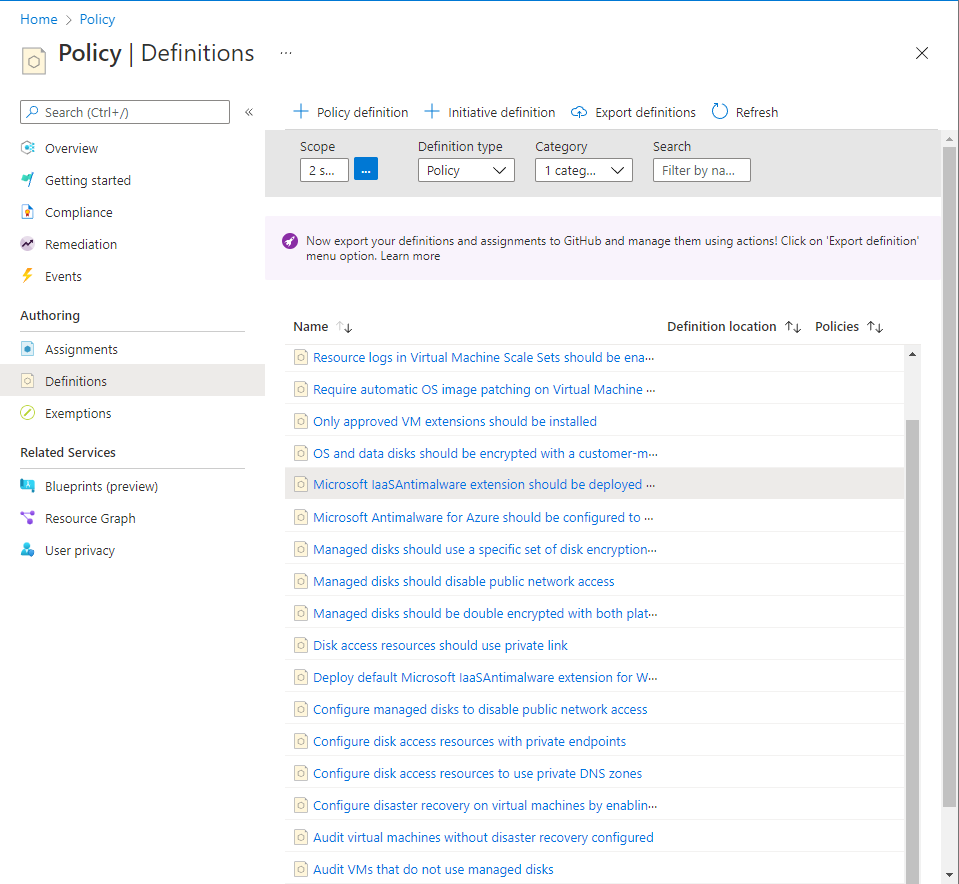

3. Pojawi się okno z listą polityk predefiniowanych przez Microsoft. Możemy tutaj także znaleźć pełne zbiory polityk zapewniające zgodność z różnymi normami. Jak już wiecie, takie zbiory nazywamy „Initiative Definitions”. Nas interesuje polityka, która sprawdza, czy nasze wirtualne maszyny posiadają zaimplementowane rozszerzenie IaaSAntimalware.

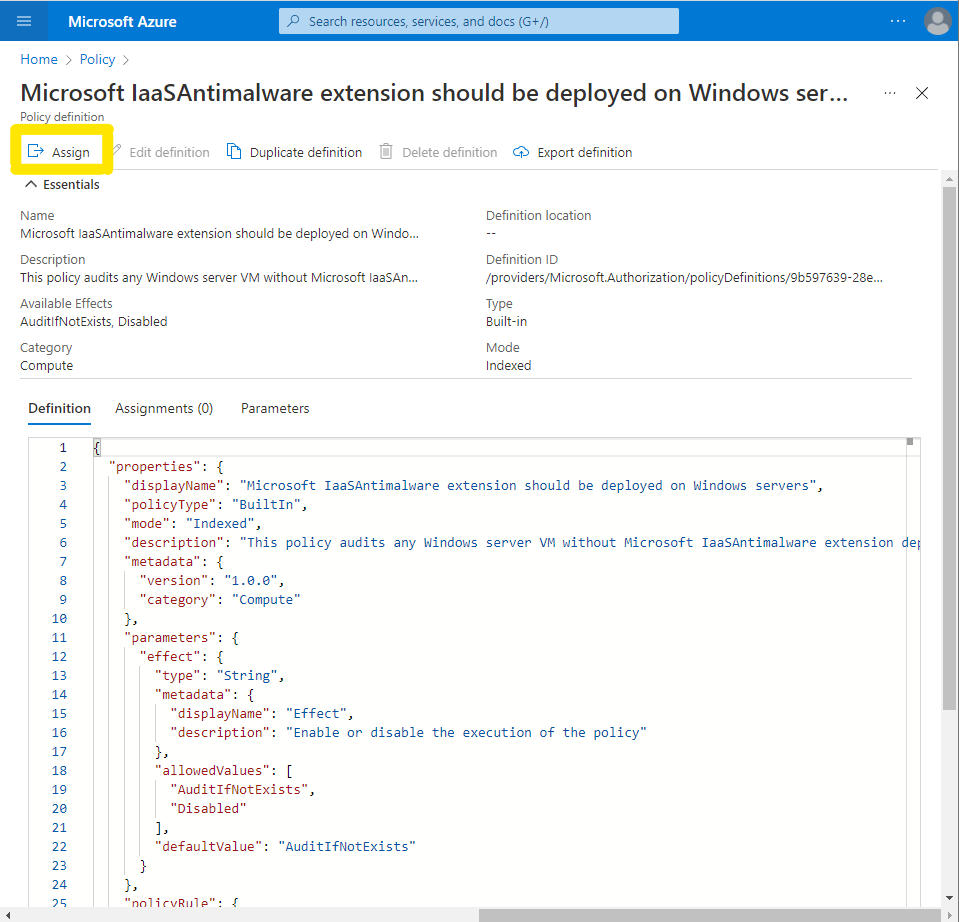

4. Na ekranie opisującym działanie polityki znajdziemy możliwość przypisania jej do danej grupy zasobów.

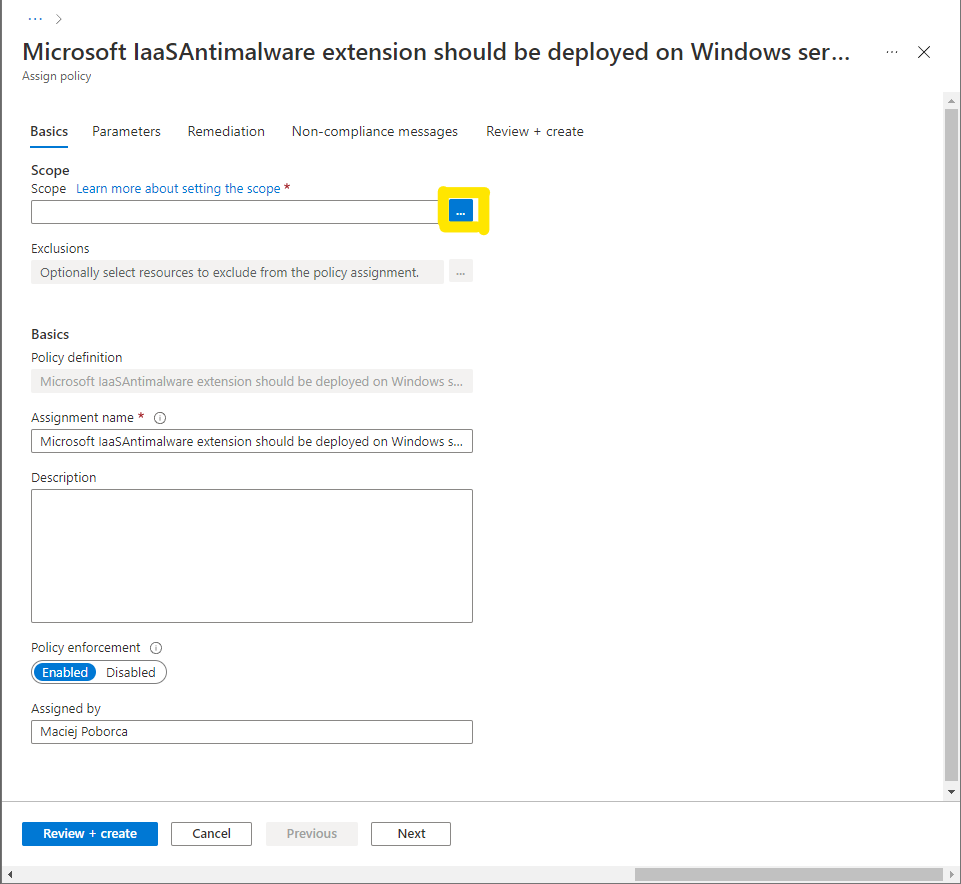

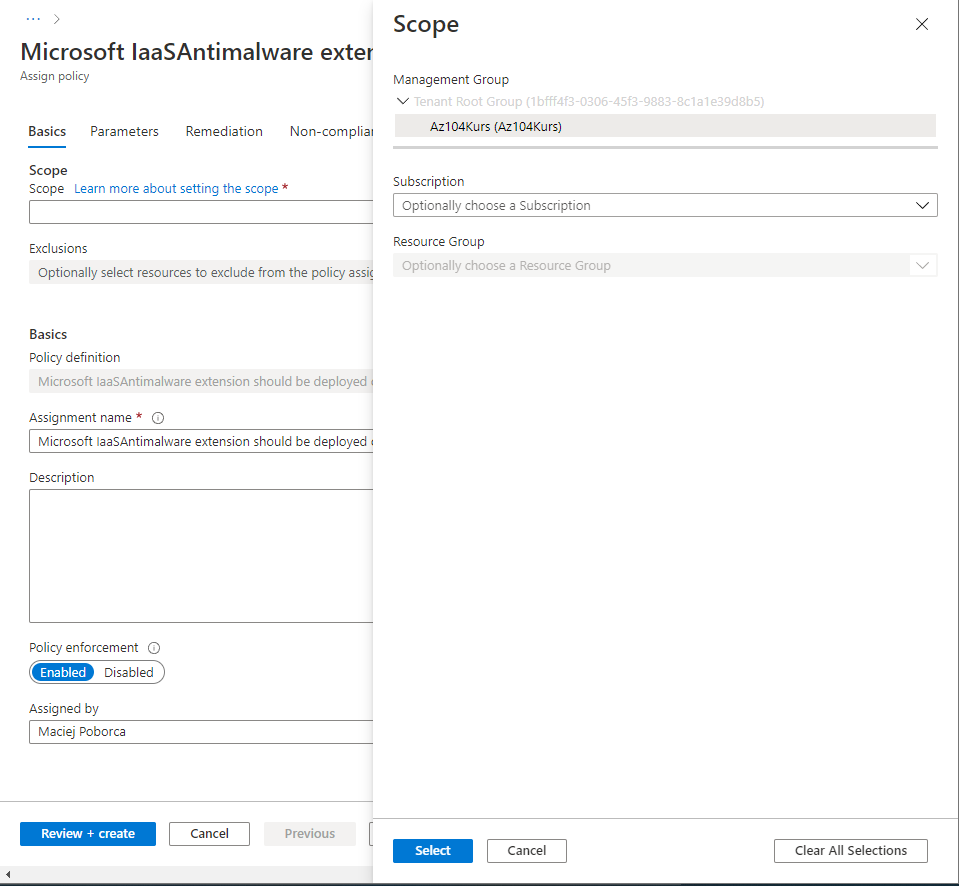

5. W następnym okienku, musimy zadeklarować, w jakim zakresie polityka powinna zostać wykonana. Przy parametrze opisanym jako „Scope” wybieramy przycisk z trzema kropkami, który pozwoli wybrać nam z listy rozwijanej, w jakim zakresie powinna wykonać się dana polityka.

6. Wybieramy interesującą nas subskrypcję lub Management grupę, a następnie tworzymy politykę.

Tworzenie nowej definicji polityki

- W celu stworzenia nowej definicji, ponownie otwieramy zakładkę opisującą definicję. Powyżej listy predefiniowanych polityk znajdziemy opcję pozwalającą stworzyć nową definicję.

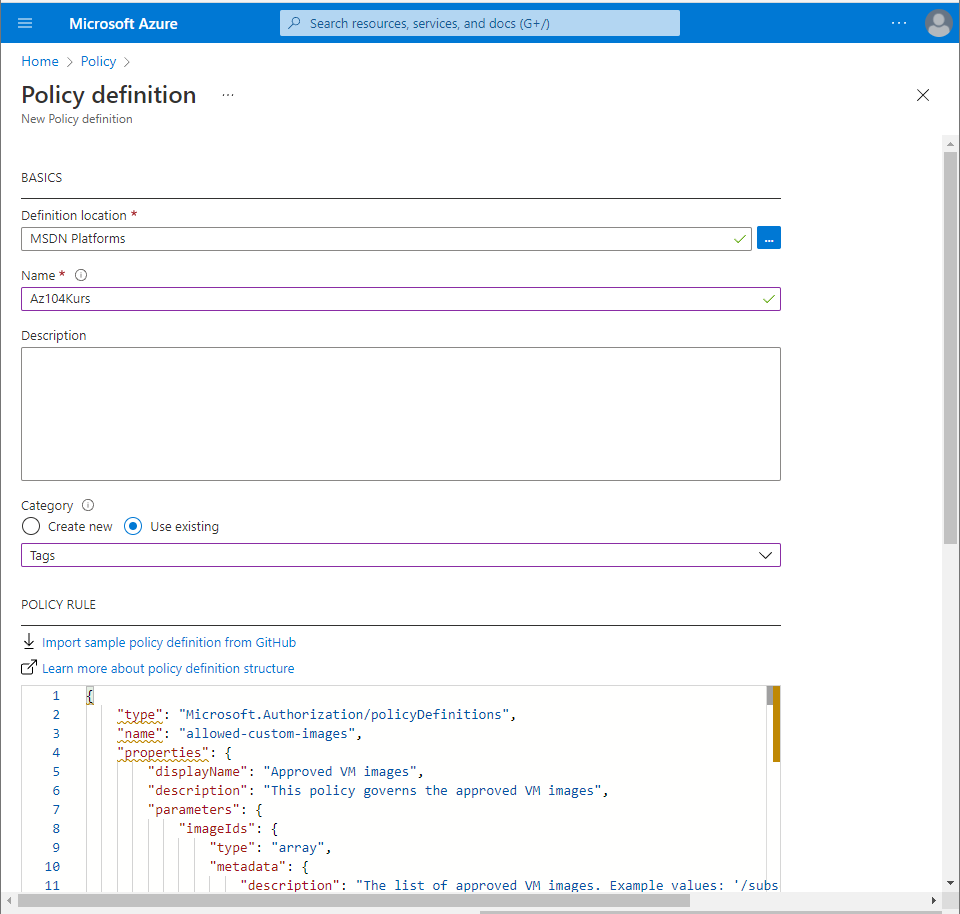

2. Pojawia się ekran pozwalający skonfigurować naszą definicję. Musimy zadeklarować dla powstającej definicji lokacje – czyli zakres, na jakim polityka się wykona, nazwę oraz jej zawartość, czyli zbiór zasad opisanych za pomocą pliku .JSON. Na tej samej stronie pojawia się odnośnik do repozytorium githubowego, w którym znajdziemy przykładowe polityki. Klikamy „Save” i w tym momencie definicja polityki jest gotowa do użycia.

Role-Based Access Control

Jednym z głównych wyzwań stojących przed organizacjami migrującymi do chmury jest poprawne zaimplementowanie polityk dostępu. W Azure dostajemy parę narzędzi, które pozwalają zarządzać dostępami na poziomie platformy. Jednym z takich rozwiązań jest Azure RBAC. Role-Based Access Control (RBAC), pozwala na konfigurację polityki dostępu do danych zasobów. RBAC pozwala również skonfigurować specyficzny zakres uprawnień, jakie otrzymuje użytkownik. Jak sama nazwa mówi, RBAC bazuje na rolach, które można przypisać do użytkownika czy całej grupy. Przykładowo, możemy stworzyć rolę, która pozwala tylko i wyłącznie na wykonanie operacji restartu wirtualnych maszyn. Następnie taka rola może zostać nadana dla pojedynczego użytkownika w zakresie danej resource groupy, subskrypcji czy jednej wirtualnej maszyny.

Security Principal

Security principal jest obiektem, do którego możemy przypisać rolę nadającą uprawnienia administracyjne. Pod pojęciem security principal’a znajduje się użytkownik, grupa, service principal czy managed identity. Do każdego z tych obiektów może zostać przypisana rola.

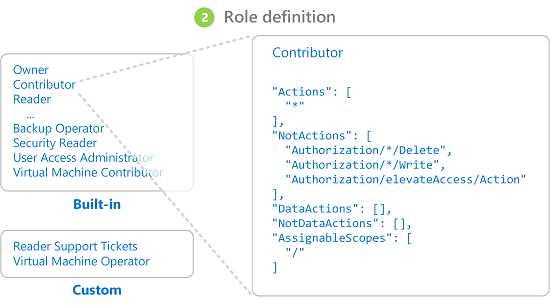

Role Definition

Definicja roli jest zbiorem uprawnień do danych zasobów Azure. Zawartość takiej definicji zawiera dokładną listę wszelkich operacji, jakie można wykonać na podstawie opisywanej roli. Azure posiada wbudowane role, które można wykorzystać do zarządzania poziomami dostępów na poziomie platformy. Jednakże istnieje również możliwość stworzenie roli samemu jeżeli wbudowane role nie spełniają naszych wymagań.

Zakres roli

Zakres wprowadza limitację danej roli. Przykładowo, możemy wprowadzić limit, że rola będzie uprawniać użytkownika do wykonywania danych operacji na poziomie całej management grupy, subskrypcji, resource groupy czy pojedynczego zasobu.

Tworzenie roli

Każda z roli jest zbiorem zasad opisanych za pomocą pliku .JSON. Taka definicja zawiera nazwę, id roli oraz uprawnienia.

Actions – Actions są to operację, które zostaną dozwolone za pomocą danej definicji roli. Każda z takich operacji musi zostać poprawnie zapisana w pliku definiującym daną role

NotActions – NotActions są to operacje, które zostaną zablokowane. Każda z takich operacji musi zostać poprawnie zapisana w pliku definiującym daną rolę.

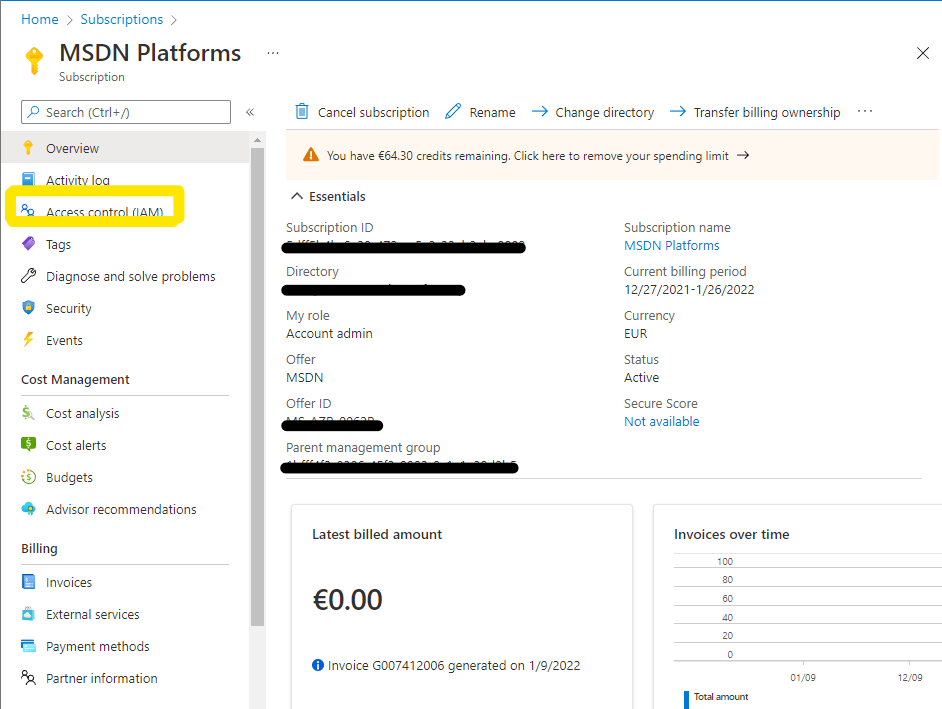

- W celu stworzenia nowej roli kierujemy się do naszych subskrypcji i wybieramy jedną z nich. Następnie na ekranie podsumowującym naszą subskrypcję wybieramy zakładkę „Access control”.

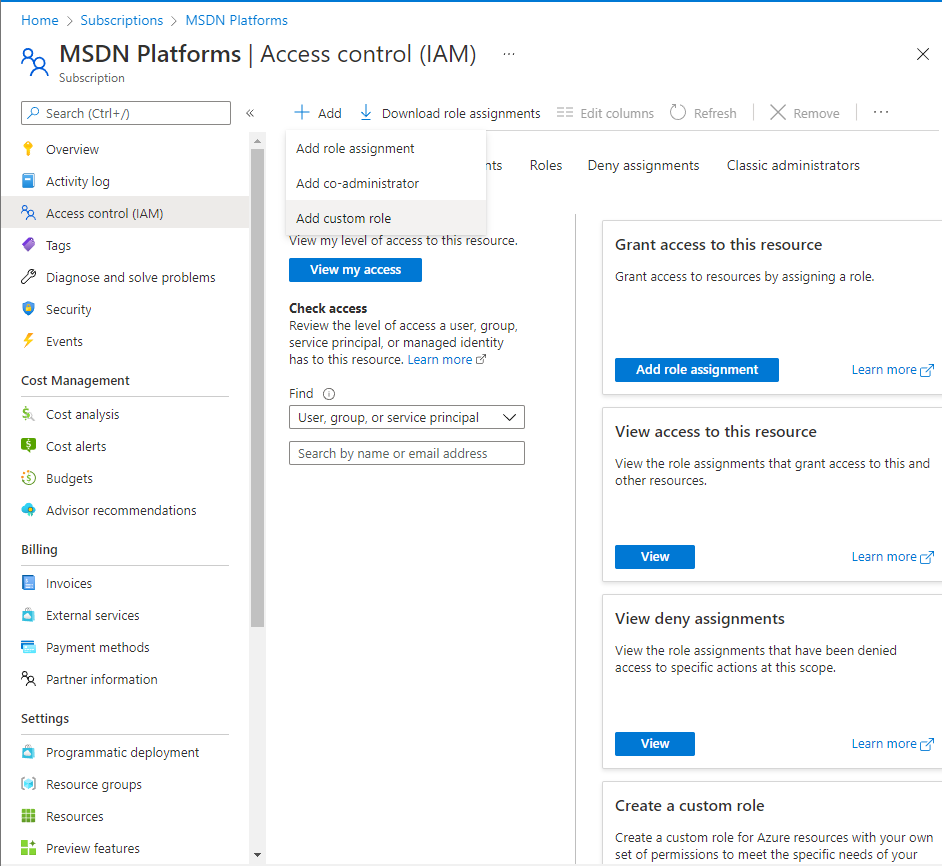

2. Następnie wybieramy opcje „Add” oraz „Add custom role”

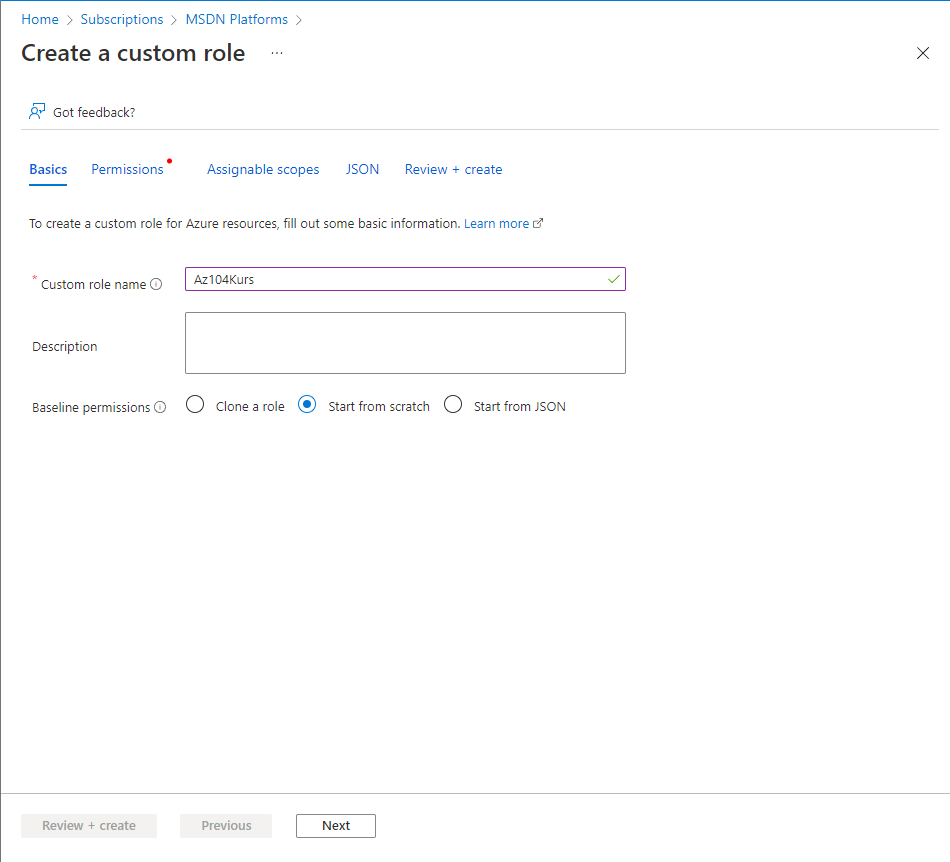

3. Pojawi się znany już ekran konfiguracyjny w Azure. Nadajemy nazwę roli oraz zaznaczamy, w jaki sposób chcemy stworzyć rolę. Możemy skorzystać już z istniejących ról, zacząć od zera lub zaimportować rolę za pomocą pliku .JSON. My zaczniemy od zera i wykorzystamy narzędzia, które Microsoft nam zapewnia z poziomu portalu.

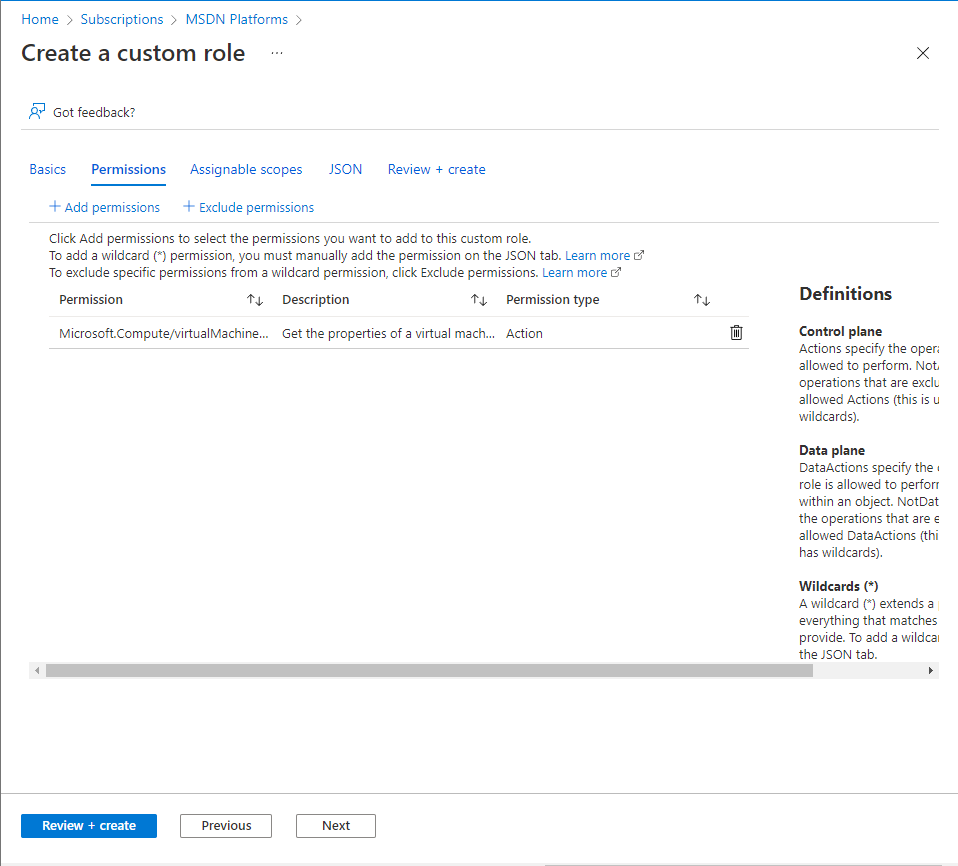

4. Klikamy „Next” i zostaniemy poproszeni o dodanie uprawnień, które chcielibyśmy, aby zapewniała nasza rola lub ich zaprzeczeń. W naszym przypadku dodamy uprawnienie pozwalające na pobranie specyfikacji wirtualnej maszyny.

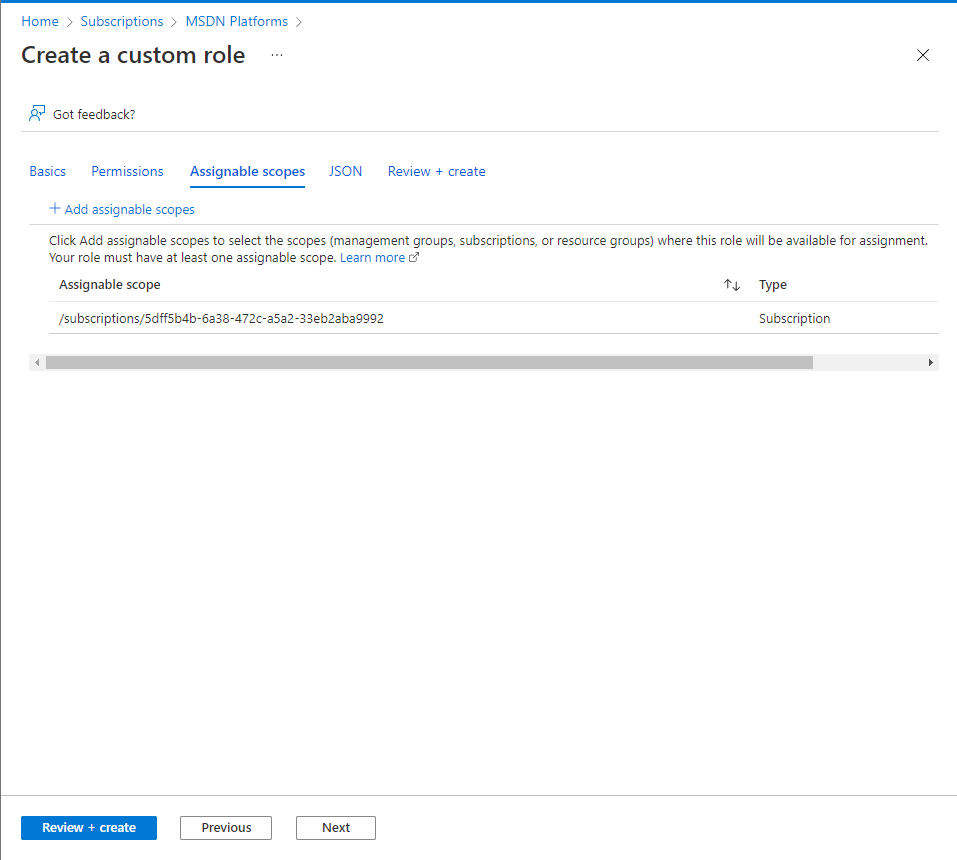

5. Następnie musimy zadeklarować, w jakim zakresie rola będzie dostępna do przypisania. Domyślnie będzie to poziom subskrypcji, w której zaczęliśmy konfigurację nowej roli.

6. Na następnym ekranie otrzymamy informację, w jaki sposób prezentuje się definicja naszej roli w formacie .JSON oraz możemy już stworzyć naszą rolę.

Tworzenie przypisania do roli

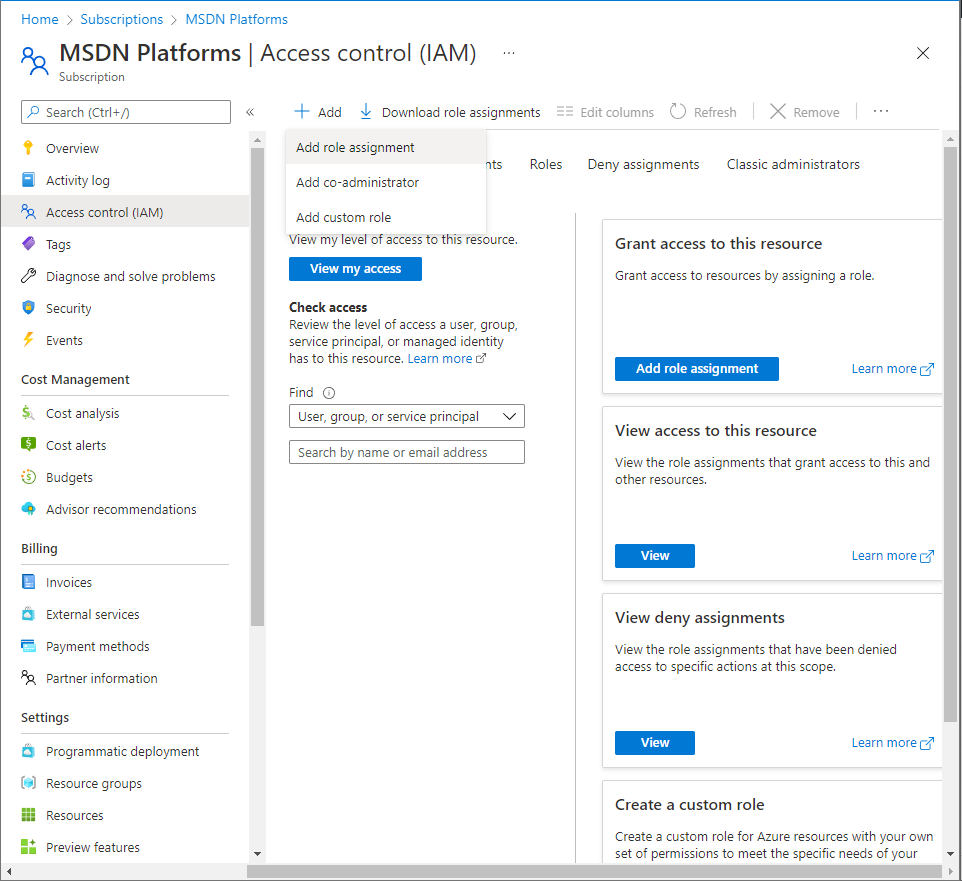

- W celu przypisania danej roli do użytkownika, ponownie kierujemy się do portalu subskrypcji, a następnie zakładki „Access Control”.

- Klikamy „Add” a następnie „Add role assignement”.

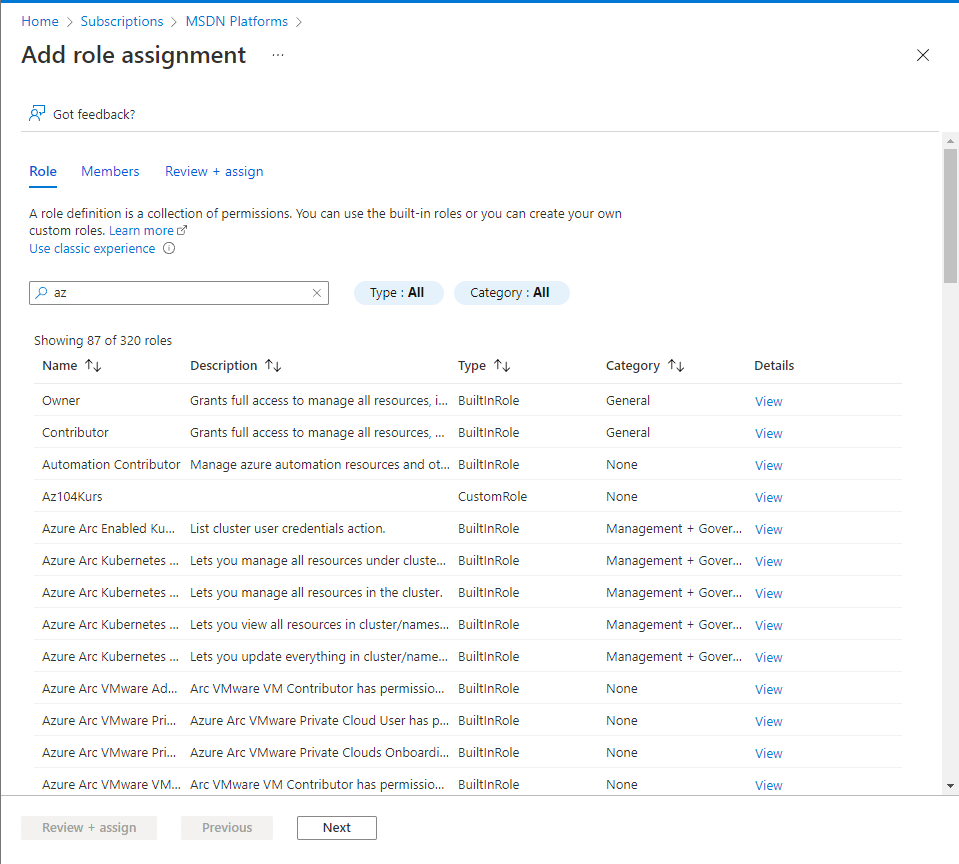

3. Ukaże nam się lista dostępnych ról w danej subskrypcji. Oprócz predefiniowanych ról znajdziemy również rolę stworzoną przez nas w poprzednim kroku. Wybieramy rolę i klikamy „Next”

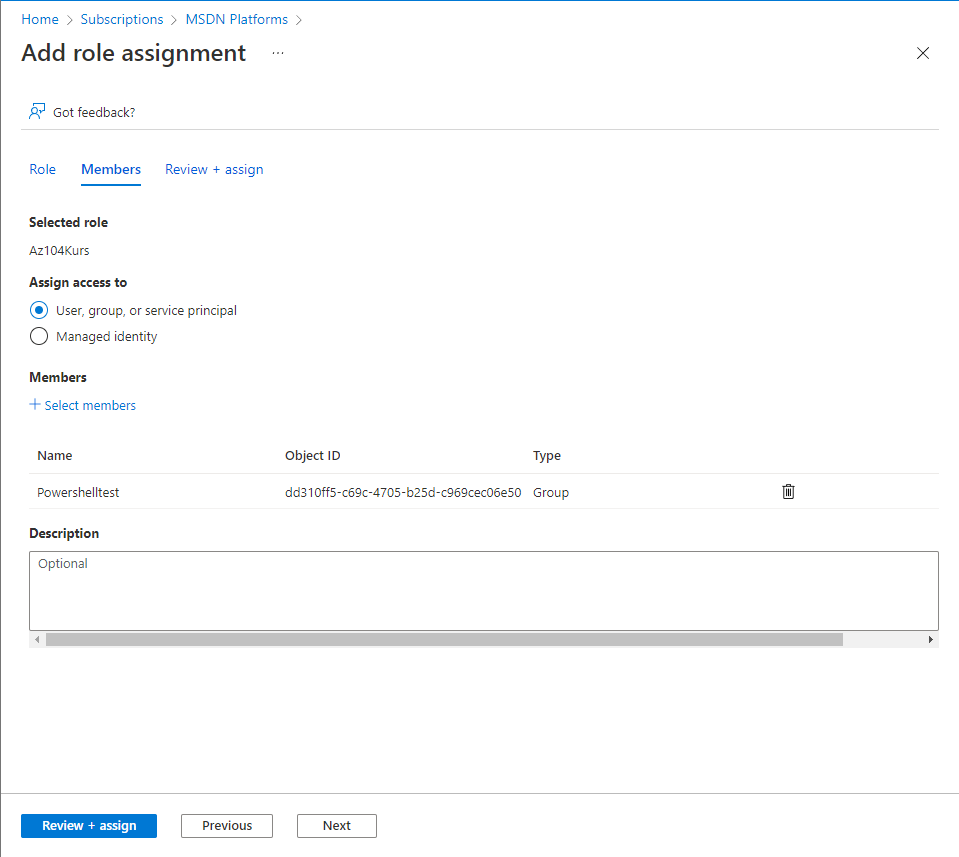

4. W kolejnym etapie zostaniemy poproszeni o zadeklarowanie obiektów, do których rola powinna zostać przypisana. Na przykład grupy czy użytkownika. Po dodaniu użytkownika możemy potwierdzić przypisanie roli.

Porównianie Azure AD Roles oraz RBAC Roles

Jednym ze sprawiających problemy tematów są różnice między rolami Azure AD a rolami RBAC. Całość zamieszania jest powiązana z faktem, że Azure AD jest uznawane za dodatkową usługę, która może być wykorzystywana nawet gdy nie tworzymy zasobów na poziomie Azure’a. Przykładowo usługa może być wykorzystywana do serwisów Office365. W związku z tym na poziomie ról Azure AD znajdziemy wiele ról, które dotyczą Azure, a na przykład definiują uprawnienia użytkownika do usługi Exchange’a. Z drugiej strony role RBAC, zawierają wszelkie operacje, które możemy wykonać na zasobie stworzonym w Azure. Przykładowo, możemy użyć roli, która zezwala na tworzenie wirtualnych maszyn. Oprócz różnic w obiektach, jakimi możemy zarządzać na podstawie uprawnień nadanych przez daną rolę, istnieją jeszcze różnice w zakresie każdej z nich. W momencie gdy w przypadku roli RBAC, możemy przypisać uprawnienia na różnych poziomach takich jak management grupy czy nawet pojedynczy zasób, to zakres roli w Azure AD to zawsze cały tenant.

Praca domowa – Lab

Dodatkowe materiały do nauki

- Configure subscriptions – Learn | Microsoft Docs

- Configure Azure policy – Learn | Microsoft Docs

- Configure role-based access control – Learn | Microsoft Docs

- Secure your Azure resources with Azure role-based access control (Azure RBAC) – Learn | Microsoft Docs

Spis treści:

Wpis 00 – Wprowadzenie https://maciejpoborca.pl/2022/01/03/az-104-kurs-wprowadzenie/

Wpis 01 – Zarządzanie Tożsamością https://maciejpoborca.pl/2022/01/08/azure-az-104-kurs-zarzadzanie-tozsamoscia/

Wpis 02 – Zarządzanie oraz zgodność https://maciejpoborca.pl/2022/01/17/azure-az-104-kurs-zarzadzanie-oraz-zgodnosc/

Wpis 03 – Zarządzanie usługami Azure’a https://maciejpoborca.pl/2022/02/02/azure-az-104-kurs-zarzadzanie-uslugami-azurea/

Wpis 04 – Administracja infrastrukturą sieciową [Azure] AZ-104 Kurs: Administracja infrastrukturą sieciową • Maciej Poborca.

Wpis 05 – Administracja połączeniem między lokacjami (Początek czerwca)

Wpis 06 – Administracja ruchem sieciowym (Początek lipca)

Wpis 07 – Administracja magazynami Azure (Początek sierpnia)

Wpis 08 – Administracja Wirtualnymi Maszynami na portalu Azure (Początek września)

Wpis 09 – Administracja usług bezserwerowych (Początek października)

Wpis 10 – Administracja usług ochrony danych (Początek listopada)

Wpis 11 – Administracja rozwiązań monitorujących (Początek grudnia)

Wpis przygotowujący do egzaminu (Koniec roku)

One Reply to “[Azure] AZ-104 Kurs: Zarządzanie oraz zgodność”