W tym wpisie zajmiemy się tożsamością i sposobem, w jaki sposób Azure z niej korzysta. W przypadku Azure’a usługą odpowiedzialną za tożsamość jest Azure Active Directory. Jeżeli chcesz wiedzieć więcej na ten temat, to cytując piłkarskiego klasyka „Siadamy głęboko w fotelach, zapinamy pasy i startujemy”.

W tej lekcji dowiesz się:

- Czym jest Azure AD

- Różnice między AD DS i Azure AD

- Różnice między planami Azure AD

- Azure AD Join

- Self Service Password Reset

- Zarządzanie obiektami w Azure AD

- …. I wiele więcej

Co to ta tożsamość i po co nam ona?

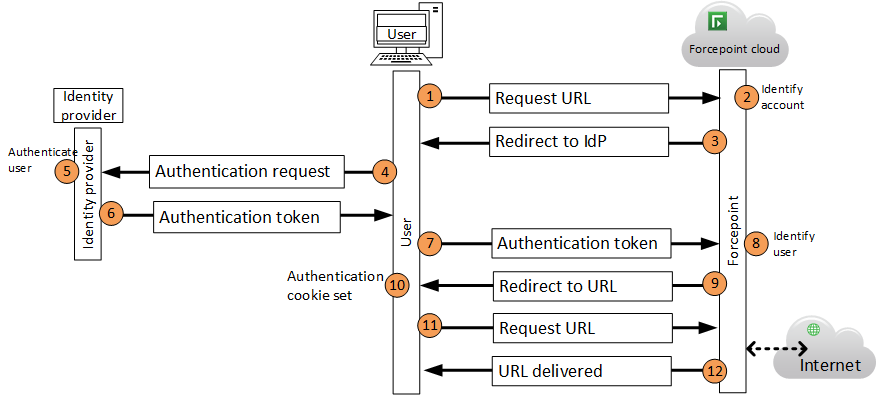

Najprościej mówiąc, tożsamość w świecie IT, jest informacją opisującą dany podmiot przed systemem komputerowym. Tym podmiotem może być użytkownik, urządzenie, organizacja, aplikacja i wiele innych. Według normy ISO/IEC 24760-1, która opisuje tożsamość jako „zbiór atrybutów powiązanych z podmiotem”. Przekładając teraz z technicznego na nasze, wyobraźmy sobie aplikację pokazującą wykorzystanie energii elektrycznej w naszym mieszkaniu. Dokładnie taki sam system jest zaimplementowany dla wszystkich mieszkańców naszego osiedla, więc aplikacja zbiera dane z puli 100 mieszkań. Teraz pojawia się pytanie jak to zrobić, aby aplikacja pokazywała dane z naszego mieszkania, a nie sąsiada. Tutaj pojawia się pojęcie tożsamości, która pozwoli przypisać poprawne mieszkanie do naszej konkretnej aplikacji. Najprostszy sposób, konto użytkownika w systemie aplikacji jest naszą tożsamością i to konto (podmiot) ma przypisane do siebie dane mieszkanie (zbiór atrybutów). Dzięki temu logując się na nasze konto, otrzymamy poprawne dane w naszym urządzeniu. Jednakże tożsamość nie ogranicza się do użytkowników, swoją tożsamość w systemie, może mieć również urządzenie zamontowane w naszym mieszkaniu. Podsumowując, tożsamość pozwala potwierdzić w systemie aplikacji, że my to naprawdę my oraz powinniśmy uzyskać dostęp do następujących treści. Wiemy już co to tożsamość i po co ją wykorzystujemy, spójrzmy jeszcze na pojęcie „Identity providera” – czyli tłumacząc dostawcę tożsamości. Wróćmy do naszej aplikacji, stworzyliśmy konto użytkownika oraz ustaliliśmy, w jaki sposób realna osoba może identyfikować się jako to konto, przykładowo musi się zalogować, korzystając z kombinacji loginu i hasła. Jednakże zostały stworzone rozwiązania, aby użytkownik nie musiał tworzyć kombinacji loginu i hasła do każdej z aplikacji a korzystał z jednej tożsamości w wielu aplikacjach w pełni niezależnych od siebie. Dlatego też możemy, korzystając z kont Facebook’a, Google’a logować się do różnorakich aplikacji. Właśnie taka jest rola identity providera, pozwala wykorzystać tożsamości istniejące w ich bazach danych do korzystania z innych aplikacji. W tym momencie możesz, zacząć się zastanawiać jak to wszystko działa i czy jest to bezpieczne? Czy identity provider wysyła moją kombinację loginu i hasła do kolejnych aplikacji? Już spieszę z wyjaśnieniem, w żadnym wypadku identity provider nie wysyła twoich haseł do innych aplikacji, a wszystko bazuję na zaufaniu między systemem „A” a systemem „B”. System „A”, w którym znajduje się twoja tożsamość, wysyła token potwierdzający twoją osobę do systemu B, a ten ufając systemowi A, wykorzystuję tę informację w dalszych etapach. Poniżej zamieszczam grafikę ukazującą cały proces.

Czym jest Azure AD

Azure Active Directory jest chmurową usługą katalogu Microsoftu służącą do zarządzania tożsamością oraz regułami dostępu do aplikacji. Azure AD pozwala użytkownikom wykorzystywać ich tożsamość do autentykacji w zewnętrznych aplikacjach takich jak Microsoft365, usługi Azure’a czy inne aplikacje. Oprócz tego Azure AD pozwala na wykorzystywanie tożsamości w aplikacjach zaimplementowanych wewnętrznie, nawet gdy nie są widoczne z poziomu globalnego internetu. Jeżeli chcesz dowiedzieć się więcej na ten temat, to odsyłam do oficjalnej dokumentacji Microsoftu. Również zamieszczam odnośnik do dokumentacji opisującej dokładnie czym jest Active Directory Domain Services, usługa, z którą będziemy porównywać Azure AD.

Azure AD Tenant – Azure AD Tenant jest reprezentacją naszej organizacji w chmurze publicznej. Jest to dedykowana instancja Azure AD, która otrzymujemy podczas tworzenia konta organizacji w usłudze.

Azure AD, w zależności od planu, daje nam możliwość korzystania z licznych funkcjonalności, takich jak:

Zarządzanie aplikacjami – Azure AD pozwala na zarządzanie oraz zwiększenie produktywności aplikacji za pomocą usług takich jak Application proxy, single sign-on czy specjalnego portalu „MyApps”, pokazującego wszystkie aplikacje w jednym miejscu. Warto w tym miejscu również odpowiedzieć sobie na pytanie: Czym jest Appilcation Proxy? Application proxy jest to serwis, pozwalający na korzystanie z funkcjonalności Azure AD przez aplikacje utrzymane wewnątrz sieci firmowej tzw. on-premises. Application proxy jest serwisem chmurowym, jednak wymaga serwisu działającego na maszynie wewnątrz sieci firmowej. Poniżej zamieszczam diagram ukazujący jak działa application proxy oraz odnośnik do dokumentacji – link.

Uwierzytelnianie – Azure AD pozwala na uwierzytelnianie użytkowników, potwierdzając ich tożsamość. Co więcej, Azure AD zapewnia dodatkowe funkcjonalności powiązane z zarządzaniem procesem uwierzytelniania użytkowników. Korzystając z usługi Microsoftu, otrzymujemy możliwość wykorzystania usług takich jak „Self service password reset”, MFA, Risky sign-in policies, czy dostęp warunkowy. Są to usługi zwiększające produktywność naszych pracowników oraz zwiększające bezpieczeństwo organizacji.

Zarządzanie urządzeniami – Azure AD pozwala na stworzenie polityk opisujących reguły dostępu do danych za pomocą urządzeń korporacyjnych.

Hybrydowa tożsamość – Microsoft oferuje możliwość synchronizacji katalogu on-premises wraz z jego Azure’owym odpowiednikiem. Takie podejście pozwala na wykorzystywanie tożsamości stworzonych w lokalnym katalogu do operacji wykonywanych w chmurze publicznej.

Tożsamość zarządzana – Azure AD pozwala również na stworzenie tożsamości dla pojedynczego zasobu stworzonego w Azure.

Monitorowanie – Azure AD monitoruje wszystkie operacje wykonywane przez naszych użytkowników wykorzystujących tożsamość utrzymywaną w usłudze Microsoftu.

Porównanie Azure AD z lokalnym Active Directory

Azure Active Directory w założeniu jest odpowiednikiem lokalnego Active Directory, jednakże w związku ze swoją specyfiką posiada wiele różnic. Aby w pełni zrozumieć poniższe różnice, należy poznać cel, w jakim powstało Azure AD. Usługa Microsoftu powstała początkowo w związku z rozwojem platformy Office365, celem usługi było utrzymywanie tożsamości użytkowników wykorzystujących usługi spod szyldu Office365. W tamtym okresie jeszcze nikt nie myślał o platformie Microsoft Azure w formie, jaką ma w dniu dzisiejszym. Wracając do różnic, przede wszystkim jest to usługa zarządzana przez Microsoft, co oznacza, że nie jesteśmy odpowiedzialni za utrzymywanie serwerów, patchingi i wiele innych operacji, o których musimy pamiętać podczas korzystania z Active Directory Domain Services. Drugą z różnic jest brak możliwości tworzenia zapytań przez LDAP (Lightweight Directory Access Protocol), w przypadku Azure AD tworzymy zapytania korzystając z REST API. Kolejną z różnic jest brak wsparcia protokołu uwierzytelniania Kerberos, w zamian korzystamy z SAML’a czy OpenID. Azure AD posiada wbudowane usługi federacyjne pozwalające wykorzystywać tożsamość w innych systemach. Kolejną z różnic jest płaska struktura Azure AD, nie znajdziemy tutaj jednostek organizacyjnych czy polityk GPO. Jedną z większych różnic jest brak możliwości zarządzania serwerami z poziomu Azure AD. Do tego celu powstała dodatkowa usługa – Azure AD Domain Services. Jeżeli chcesz dowiedzieć się więcej na temat różnic pomiędzy Azure AD a Active Directory Domain Services, proszę zapoznaj się z artykułem – link

Licencje Azure AD

Azure AD jest darmową usługą, jednakże niektóre z jego funkcjonalności wymagają planu licencyjnego, który już wiąże się z konkretną opłatą. Rzućmy okiem na dostępne możliwości licencyjne.

Azure Active Directory Microsoft 365 Apps – Jest to rodzaj licencji powiązany z usługami Office365. Jeżeli korzystamy z Office365, to otrzymujemy ten plan licencyjny bez dodatkowych opłat. Oprócz standardowych funkcjonalności zapewnianych przez darmowy plan licencji otrzymujemy dostęp do MFA, zarządzania dostępem na poziomie group oraz usługę Self-Service password reset dla użytkowników chmurowych.

Azure Active Directory Free – Darmowa instancja Azure AD. Pozwala na zarządzanie użytkownikami oraz grupami. Dodatkowo możliwa jest konfiguracja synchronizacji katalogu z lokalną instancją Active Directory. Otrzymujemy dostęp do podstawowych raportów oraz integracji katalogu z wieloma aplikacjami.

Azure Active Directory Premium P1 – Poza funkcjonalnościami zapewnianymi przez darmowy plan, otrzymujemy tutaj możliwość wykorzystywania hybrydowych tożsamości do lokalnych oraz chmurowych zasobów. Co więcej, ten plan pozwala na korzystanie z dynamicznych grup oraz wykonywania operacji cloud write-back, które pozwalają na synchronizację zmian w katalogu chmurowym do lokalnego Active Directory. Taka usługa pozwala na wykorzystanie funkcjonalności Self-Service password reset również dla tożsamości hybrydowych.

Azure Active Directory Premium P2 – Licencja P2 zapewnia wszelkie udogodnienia chmurowego katalogu. Ponad funkcjonalności zapewniane przez plan P1, otrzymujemy dostęp do usług takich jak Identity Protection, Privileged Identity Management czy just-in-time access.

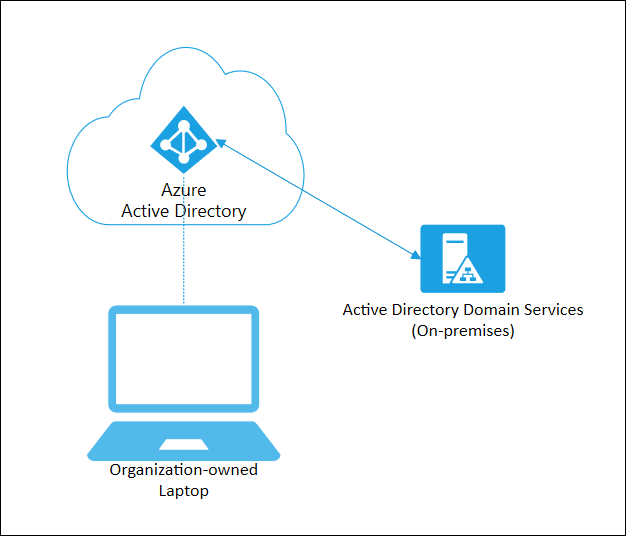

Hybrydowe Active Directory

Hybrydowa architektura katalogu nie jest częścią egzaminu AZ-104. Usługa Azure AD pozwala nam na stworzenie środowiska hybrydowego. Takie środowisko może powstać gdy organizacja ma już usługę katalogową, w takim przypadku tworzy się połączenie między chmurą obliczeniową oraz lokalnym środowiskiem klienta. Zazwyczaj w modelu hybrydowym tożsamości są tworzone w usłudze Windows Active Directory lub u innego dostawcy tożsamości, a następnie synchronizowane z usługą Azure AD. Jednakże możliwe jest stworzenie tożsamości w chmurze, która nie zostanie zsynchronizowana do lokalnego katalogu. Niezależnie od tego, czy tożsamości są tworzone lokalnie, czy w chmurze, użytkownicy mogą uzyskać dostęp zarówno do zasobów w chmurze, jak i lokalnych.

Zakładanie instancji Azure AD

Domyślnie podczas zakładania konta organizacji w Azure, katalog Azure AD zostanie automatycznie skonfigurowany dla danej organizacji. Jednakże istnieje również możliwość stworzenia dodatkowej instancji Azure AD jako zasobu. W poniższym materiale postaram się pokazać metodę, w jaki sposób możemy stworzyć taki katalog.

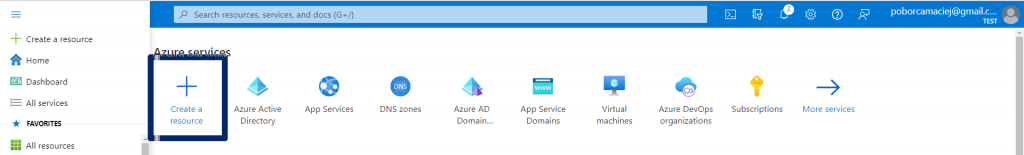

- Uruchamiamy portal Azure, uwierzytelniamy się własnym kontem i klikamy przycisk „Create a resource”, który umożliwia nam stworzenie zasobu.

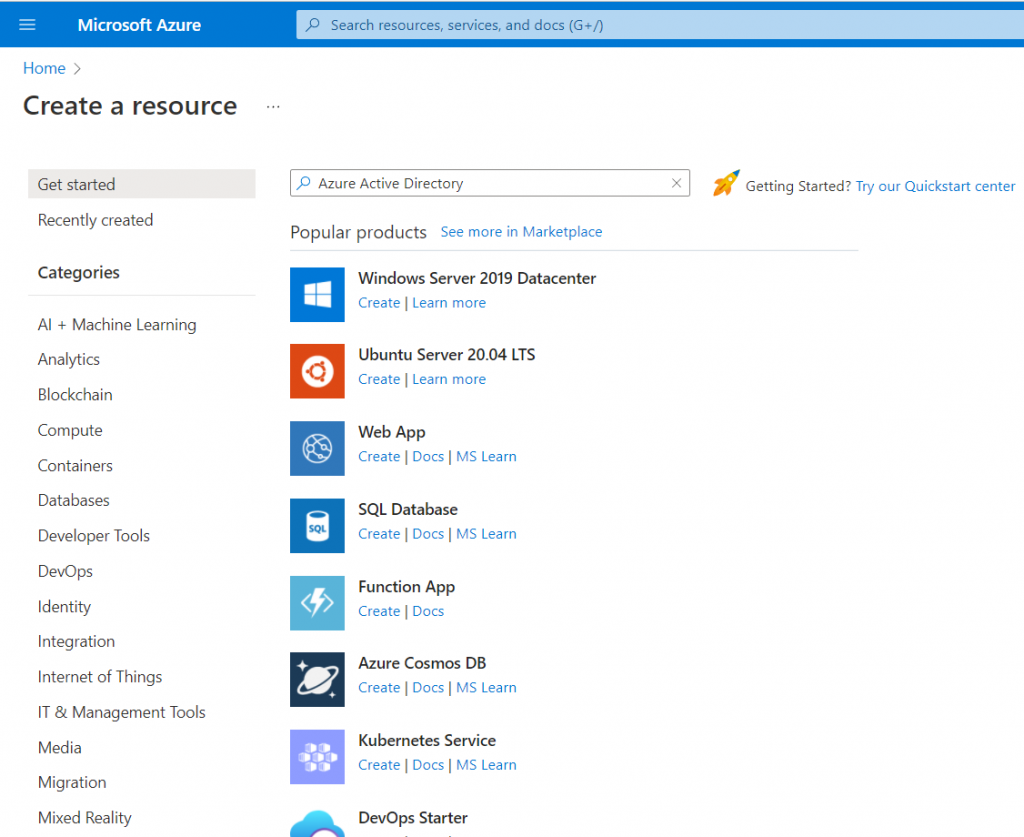

2. W pole wyszukiwania wpisujemy Azure Active Directory i klikamy „enter”.

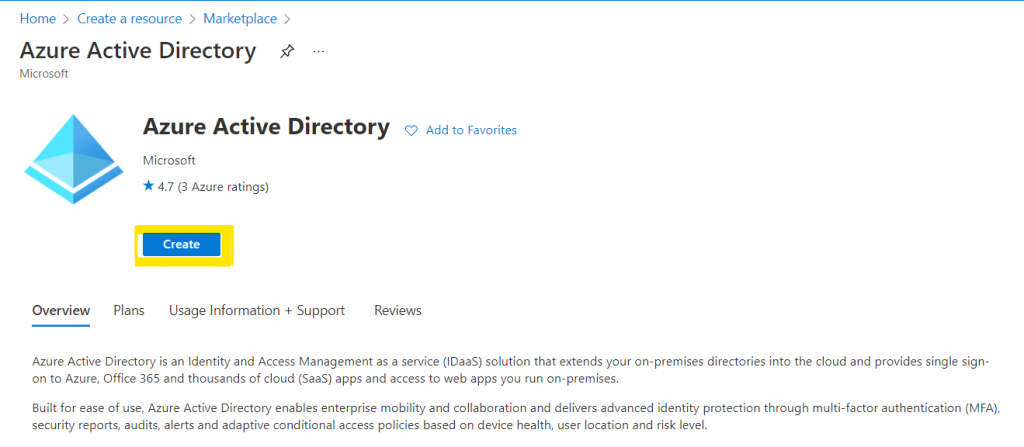

3. Pojawi się ekran zawierający informacje na temat usługi, jej planów cenowych, wsparcia technicznego. Jednak opcja, która nas interesuje to przycisk „create”.

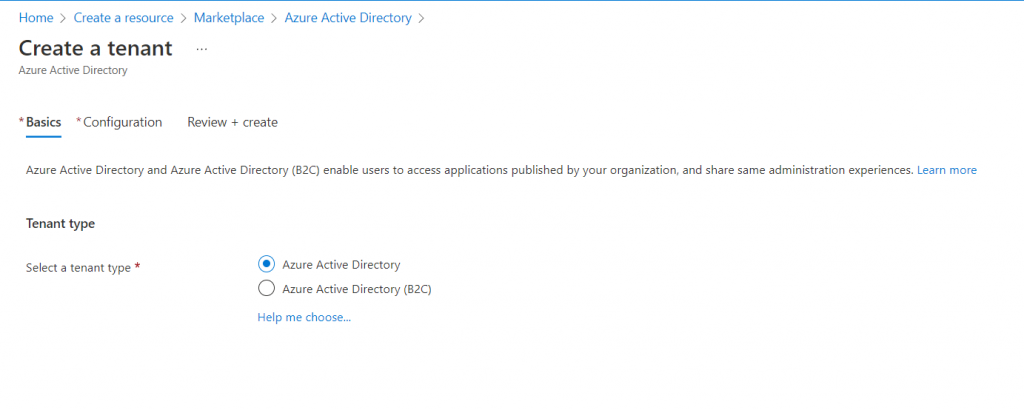

4. Pojawi się okno, w którym będziemy konfigurować naszą usługę. W pierwszym etapie jesteśmy proszeni o wybór rodzaju katalogu, a do wyboru mamy Azure AD oraz Azure AD (B2C). Wybieramy opcję Azure AD.

Azure AD B2C jest usługą katalogową stworzoną dla przedstawienia relacji biznes-klient. Usługa ta pozwala uwierzytelniać klientów w aplikacjach firmowych za pomocą kont lokalnych, innych firm czy aplikacji społecznościowych. Azure AD B2C nie jest tematem pojawiającym się na egzaminie, jednak jeżeli interesuje cię ten zakres, to zamieszczam link do dokumentacji Microsoftu.

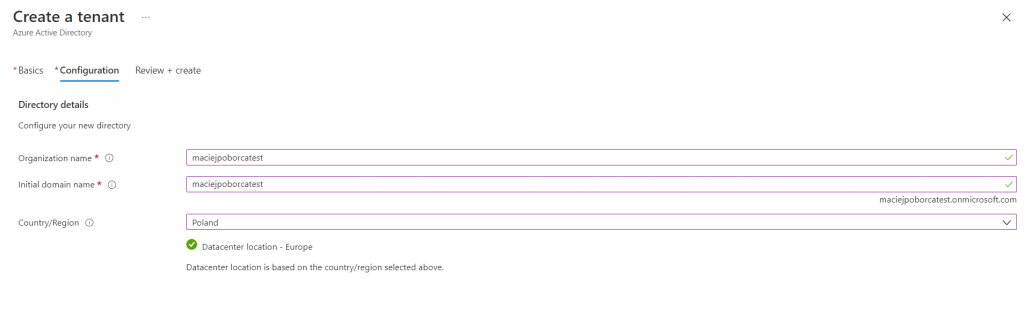

5. W kolejnym etapie zostaniemy poproszeni o podanie konkretnych informacji na temat naszego katalogu. Pola konfiguracyjne, jakie będziemy zmuszeni wypełnić to nazwa organizacji, nazwa początkowej domeny oraz region, w którym katalog powstanie.

6. Następnie przechodzimy dalej, naszym oczom ukaże się podsumowanie wraz z pełną konfiguracją zasobu, który chcemy stworzyć. Jeszcze raz potwierdzamy czy dane są poprawne i klikamy „Create”. Po paru minutach oczekiwania nasz katalog powinien zostać stworzony.

Azure AD Join

Azure AD pozwala na stworzenie tożsamości wykorzystywanym maszynom w naszej organizacji. Na daną chwilę otrzymujemy możliwość dołączenia maszyny do instancji Azure AD lub jej zarejestrowania. Funkcja ta pozwala na wykorzystywanie SSO podczas pracy na danej maszynie, co zwiększa produktywność pracowników, zwłaszcza gdy pracują na licznej ilości aplikacji. Co więcej, połączenie urządzenia pozwala na dostęp do dokumentów oraz baz danych firmowych. Wykorzystując możliwości Azure AD, możemy również tworzyć polityki ograniczające dostęp do specyficznych zasobów, bazując na konfiguracji urządzenia.

Jak już wspomniałem, obecnie mamy dwie możliwości podłączenia urządzenia do katalogu chmurowego organizacji.

Rejestracja urządzenia – Rejestracja urządzenia do Azure AD pozwala na zarządzanie tożsamością urządzenia z poziomu katalogu. Rejestracja urządzenia jest najczęściej wykorzystywana w scenariuszu BYOD (Bring-your-own-device). Użytkownik korzysta wtedy ze swojego lokalnego konta lub konta usługi Microsoft. Wspierane systemy operacyjne przez funkcje rejestracji urządzenia to Windows 10, ale również iOS, Android czy macOS. Rejestracja urządzenia pozwala na wykorzystywanie usługi SSO podczas uwierzytelniania w aplikacjach chmurowych.

Dołączenie urządzenia – Dołączenie urządzenia do Azure AD pozwala na zarządzanie tożsamością urządzenia z poziomu katalogu. Dołączenie urządzenia jest wykorzystywane w scenariuszu, gdy urządzenie jest własnością organizacji. Taka specyfika ogranicza wspierane systemy operacyjne do Windows 10 oraz Windows Server. Ponieważ są to urządzenia korporacyjne, to możliwości wymuszenia polityk zgodności są większe, niż w przypadku rejestracji. W celu dołączenia maszyny użytkownik korzysta z tożsamości firmowej. Dołączenie urządzenia pozwala na wykorzystywanie usługi SSO, podczas uwierzytelniania w aplikacjach chmurowych oraz lokalnych. Dodatkowo dołączenie urządzenia pozwala na wykorzystywanie usługi Enterprise State Roaming, która umożliwia synchronizację konfiguracji naszego urządzenia z chmurą publiczną.

Konfiguracja Azure AD Join

Aby zezwolić na dołączenie urządzeń do katalogu lub ich zarejestrowanie, musimy skonfigurować naszą usługę.

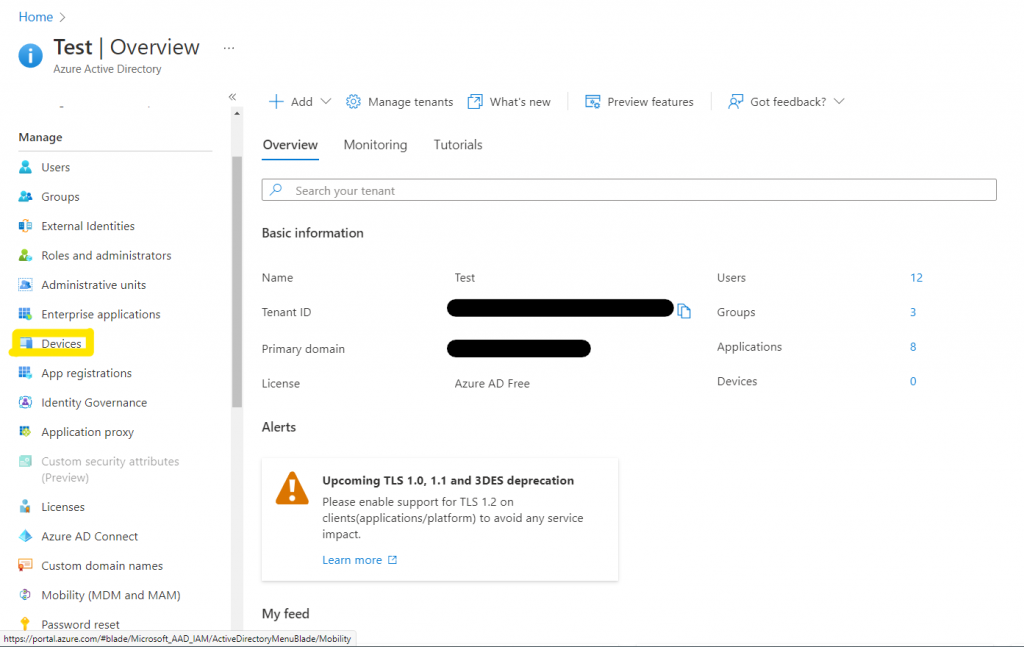

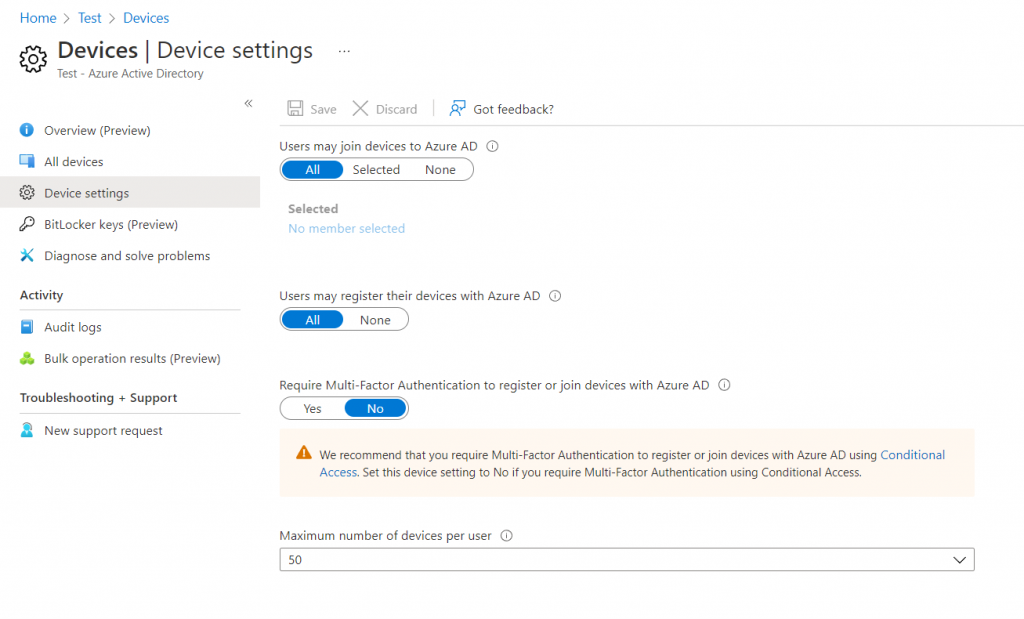

1. W tym celu otwieramy nasz katalog i przemieszczamy się do zakładki „Devices”.

2. Następnie Device Settings, gdzie zobaczymy kilka przełączników pozwalających na konfigurację usługi. Możemy ograniczyć możliwość rejestracji oraz dołączenia urządzeń do organizacji, całkowicie ją wyłączyć lub wymusić dodatkowe uwierzytelnienie podczas procesu.

Dołączenie oraz rejestracja maszyny

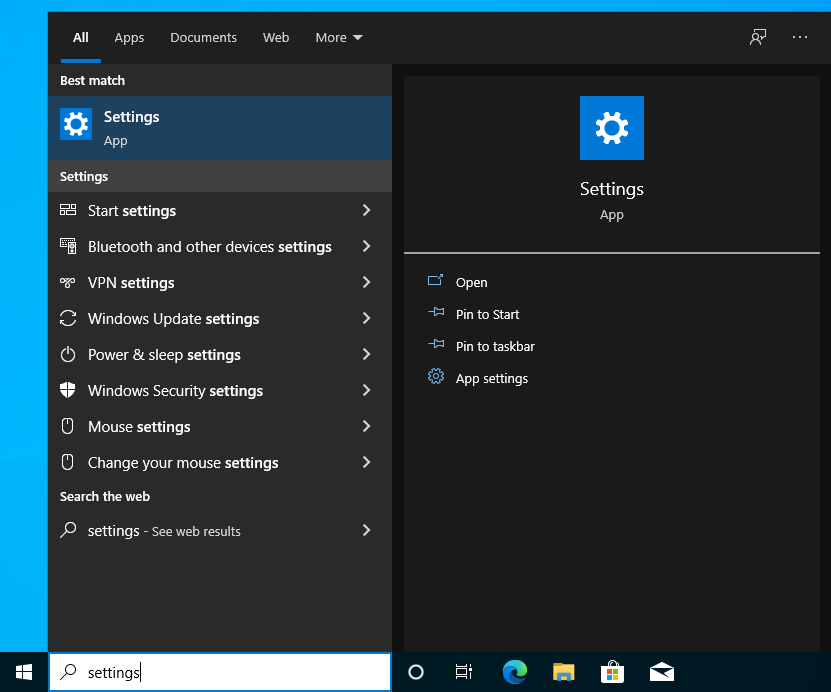

- Aby dołączyć, lub zarejestrować maszynę musimy posiadać uprawnienia lokalnego administratora na tym komputerze. Jeżeli posiadamy wymagane uprawnienia, to pierwszym krokiem będzie wyszukanie ustawień w menu start. W przypadku angielskiej wersji Windowsa „Settings”

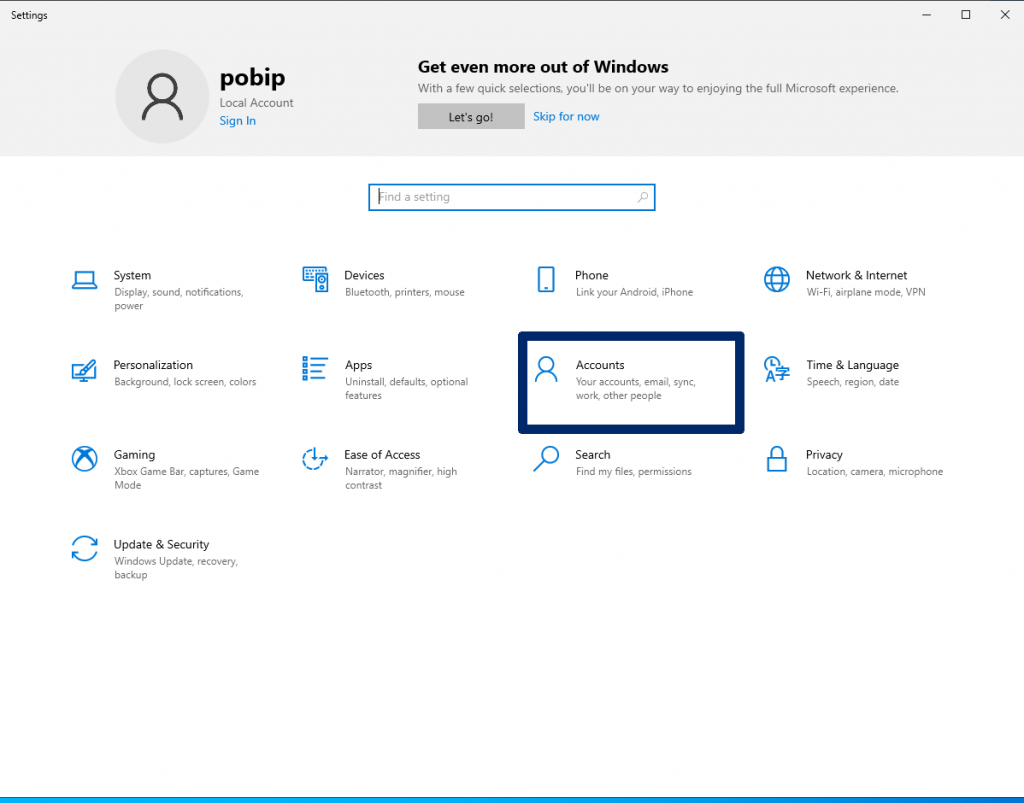

2. Przechodzimy do ustawień, a następnie szukamy ikony z opisem „Accounts”

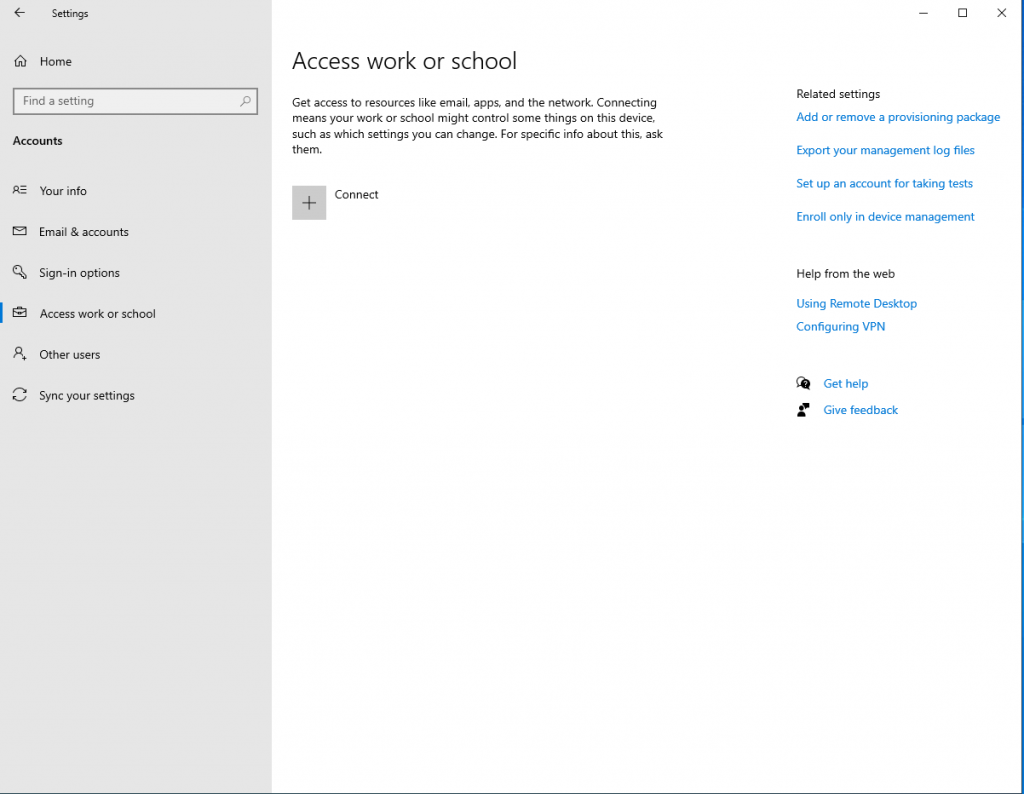

3. W kolejnym kroku, szukamy na lewym pasku zakładki z opisem „Access Work or school”, przechodzimy do niej, a następnie klikamy „Connect”

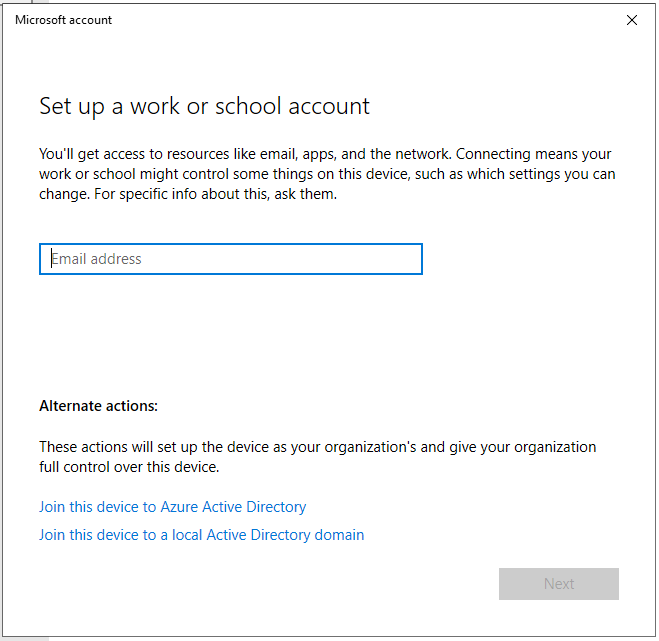

4. W przypadku rejestracji urządzenia wpisujemy adres email w pole na środku ekranu. Jednakże jeżeli interesuje nas dołączenie maszyny do Azure AD, to poniżej znajdziemy opcje alternatywne wraz z „Join this device to Azure AD”. W zależności od naszej intencji wybieramy metodę.

5. W obu przypadkach zostaniemy poproszeni o podanie hasła do konta i po krótkiej chwili oczekiwania, nasza maszyna zostanie zarejestrowana lub dołączona do Azure AD.

Usługa Self-Service Password Reset (SSPR)

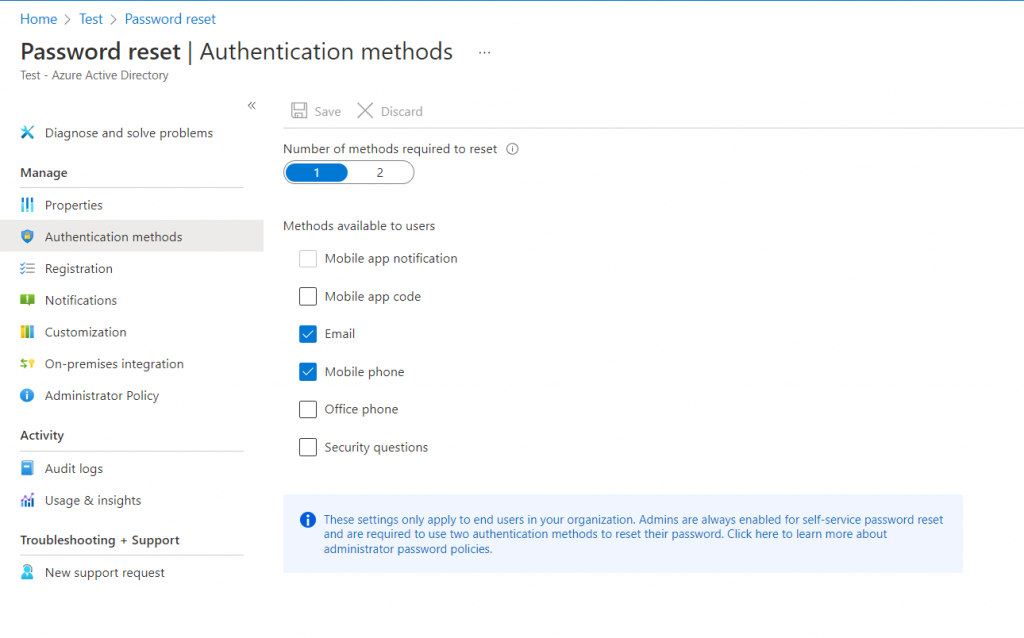

Self-Service Password Reset jest usługą pozwalającą resetować hasło użytkownikom bez potrzeby kontaktowania z helpdeskiem. Użytkownik niepamiętający swojego hasła, ma możliwość ustalenia nowego pod warunkiem, że uwierzytelni się innym sposobem. W danym momencie metody uwierzytelniania pozwalające na zmianę hasła, to wiadomośc email, kod wysłany za pomocą SMS, uwierzytelnienie za pomocą aplikacji MFA, czy zbiór pytań bezpieczeństwa.

Konfiguracja usługi Self-Service Password Reset

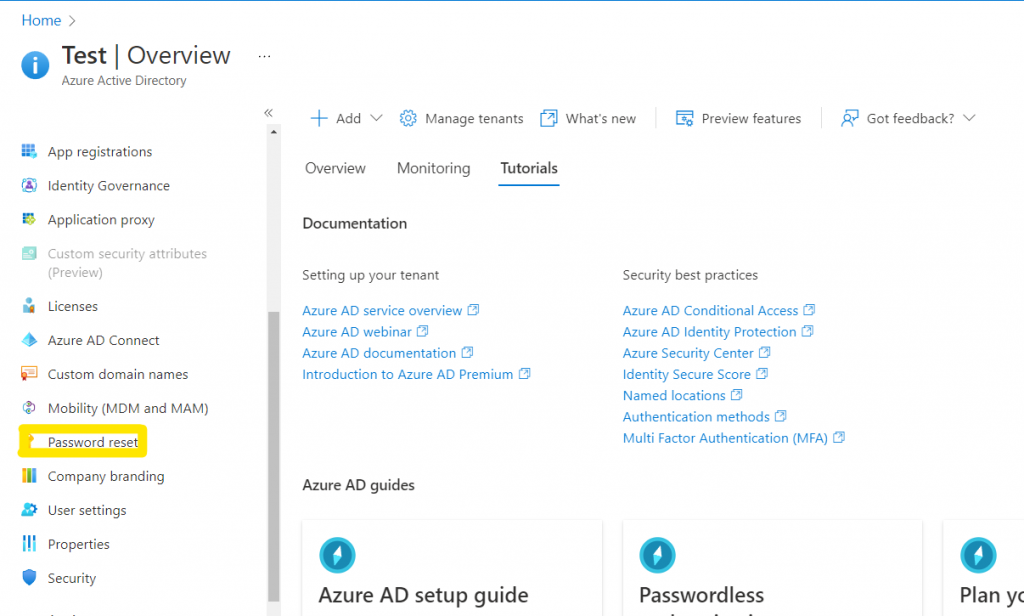

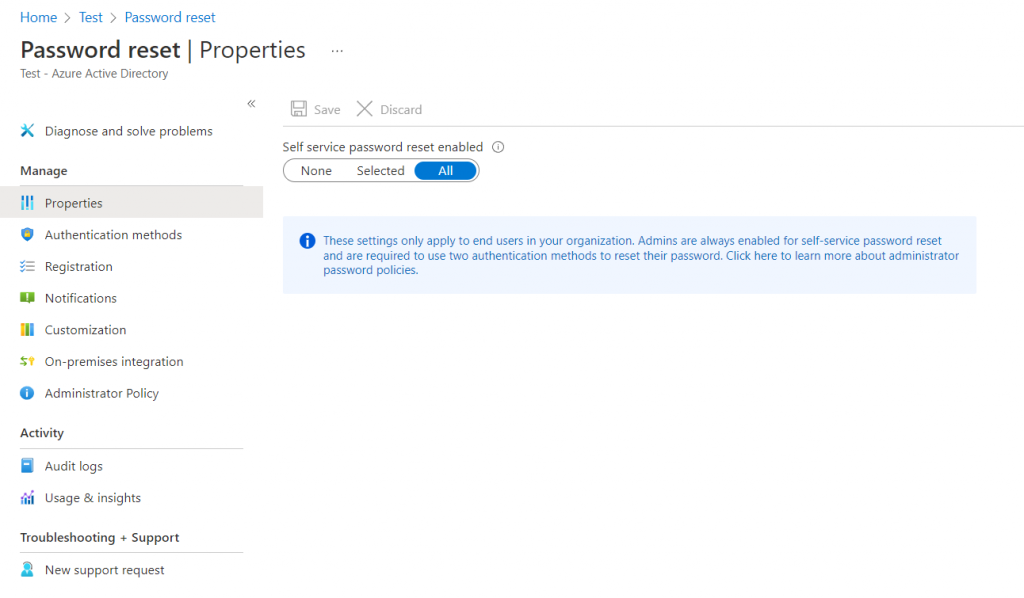

- W celu skonfigurowania usługi ponownie zmierzamy do naszego Azure AD. Po lewej stronie widzimy listę zakładek pozwalających na konfigurację naszego katalogu. Wśród nich znajdziemy zakładkę „Password reset”, klikamy w nią.

2. W tej zakładce znajdziemy ustawienia usługi SSPR. Interesują nas dwie zakładki, properties oraz authentication methods. W pierwszej z nich ustalamy kto może korzystać z usługi SSPR, podobnie jak w przypadku rejestracji urządzeń, mamy możliwość dozwolenia tej operacji wszystkim użytkownikom, ograniczonej grupie lub zablokowania. W przypadku zakładki „authentication methods”, w której mamy możliwość konfiguracji ile metod uwierzytelnienia jest potrzebnych do resetu hasła oraz jakie one mogą być. Na obrazku poniżej znajdują się wszystkie akceptowane metody uwierzytelniania dla usługi SSPR

Tworzenie użytkowników oraz grup w Azure AD

Użytkownicy

W Azure AD mamy do dyspozycji 3 rodzaje kont użytkowników. Są to konta chmurowe, gościnne oraz hybrydowe. Oprócz tego usługa katalogu Microsoftu pozwala na stworzenie tożsamości dla urządzeń, zasobów Azure’a czy „Service Principal” – czyli tożsamości stworzonej na potrzeby aplikacji oraz serwisów.

Konto chmurowe – Konto stworzone oraz zarządzane tylko w chmurze.

Konto gościnne – Konto, które istnieje poza Azure’m. Może to być na przykład konto Microsoftu lub pochodzące od innego dostawcy usług chmurowych.

Konto hybrydowe – Konto założone w środowisku Active Directory, a następnie zsynchronizowane do chmury. Takim kontem należy zarządzać z poziomu on-premises i wszelkie zmiany zostaną zreplikowane do Azure AD. Przy takim koncie widnieje notatka „source: Windows Server AD”

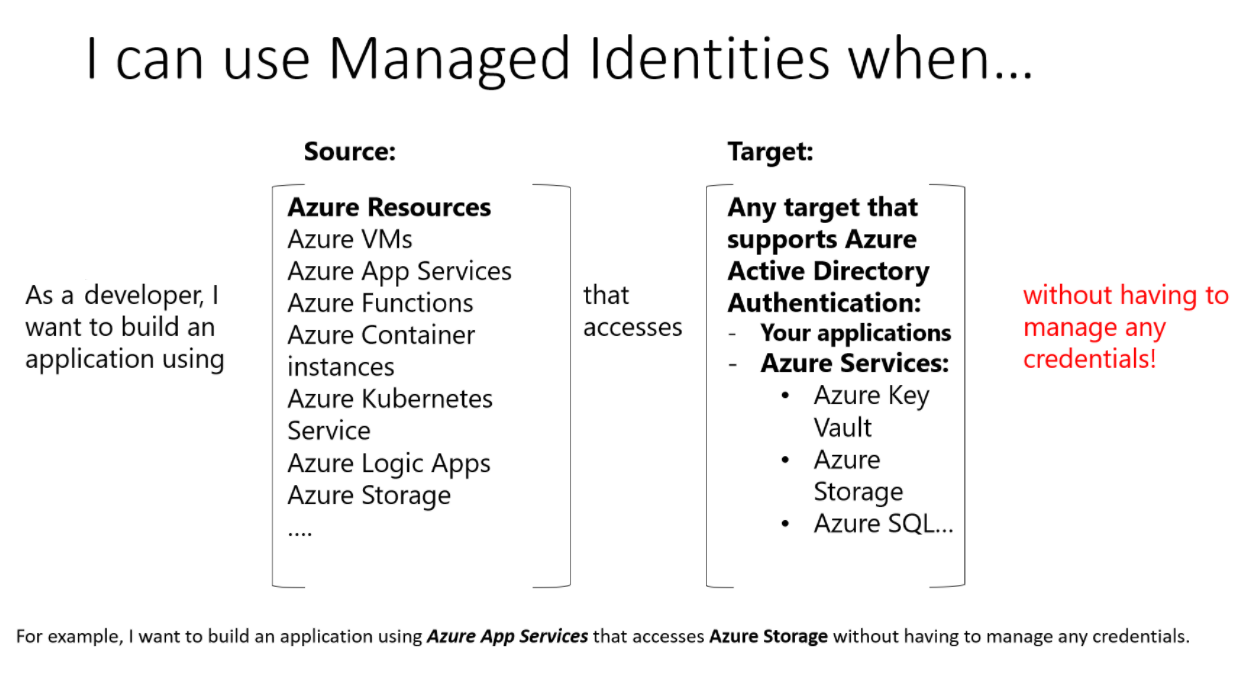

Managed Identity – Jest to tożsamość, którą możemy przypisać do zasobu w chmurze publicznej, a następnie przypisać jej uprawnienia do innych zasobów. Poniżej znajdziecie diagram pokazujący, do czego można wykorzystać Managed Identity.

Managed Identity dzielimy na dwa rodzaje:

User-Assigned – Możesz utworzyć tożsamość zarządzaną jako autonomiczny zasób platformy Azure lub taką, która zarządzana jest przez użytkownika i przypisać ją do co najmniej jednego wystąpienia usługi platformy Azure. W przypadku tożsamości zarządzanych, przypisanych przez użytkownika, tożsamość jest zarządzana niezależnie od zasobów, które z nich korzystają.

System Assigned – Niektóre usługi platformy Azure umożliwiają włączenie tożsamości zarządzanej bezpośrednio w wystąpieniu usługi. Po włączeniu tożsamości zarządzanej przypisanej przez system, tożsamość jest tworzona w usłudze Azure AD, która jest powiązana z cyklem życia tego wystąpienia usługi. Dlatego po usunięciu zasobu platforma Azure automatycznie usunie tożsamość.

Device – Tożsamość urządzenia obiektem w usłudze Azure Active Directory (Azure AD). Ten obiekt urządzenia jest podobny do użytkowników, grup lub aplikacji. Urządzenie jako tożsamości również może otrzymać dostępy do aplikacji czy innych zasobów.

Service Principal – Jest to tożsamość używana przez aplikacje.

Tworzenie użytkowników

Portal Azure:

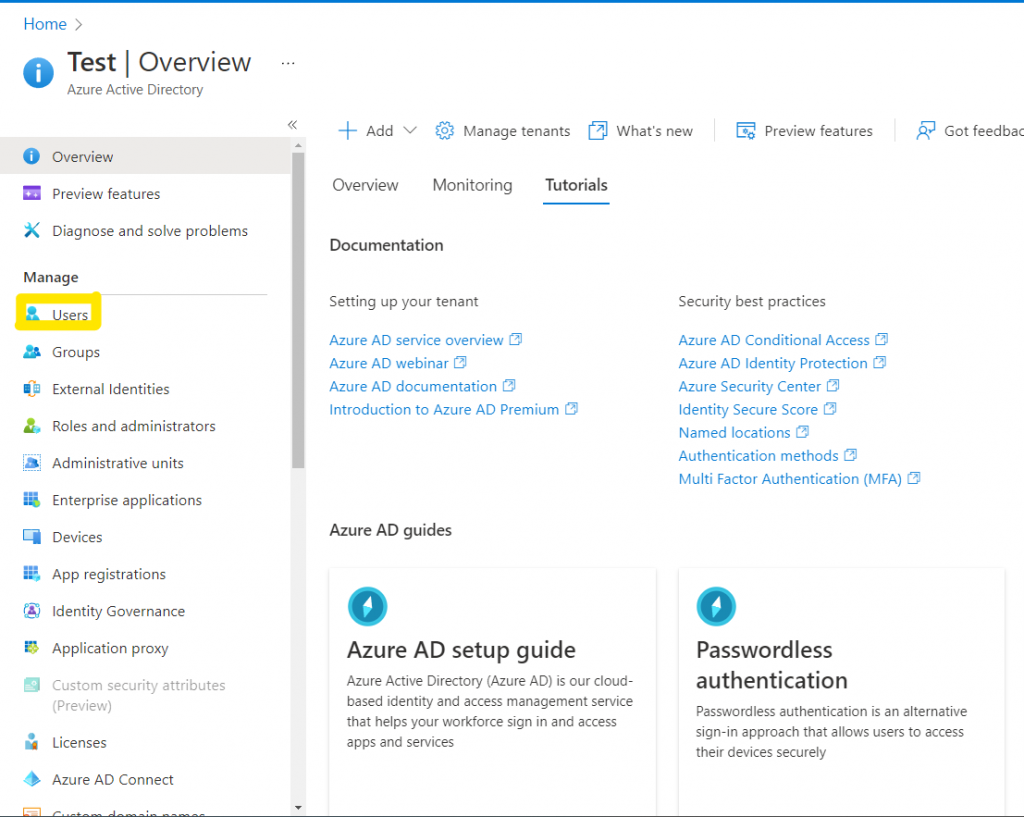

- Przechodzimy do naszej usługi katalogu Azure AD, a następnie wybieramy z zakładek „Users”

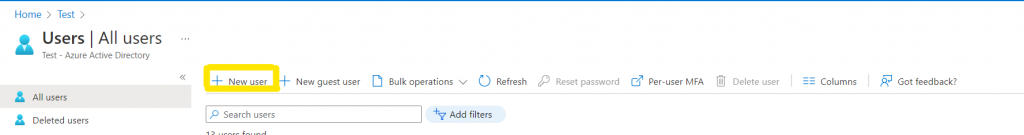

2. Na górze ekranu zobaczymy opcje „New User”, która nas interesuje

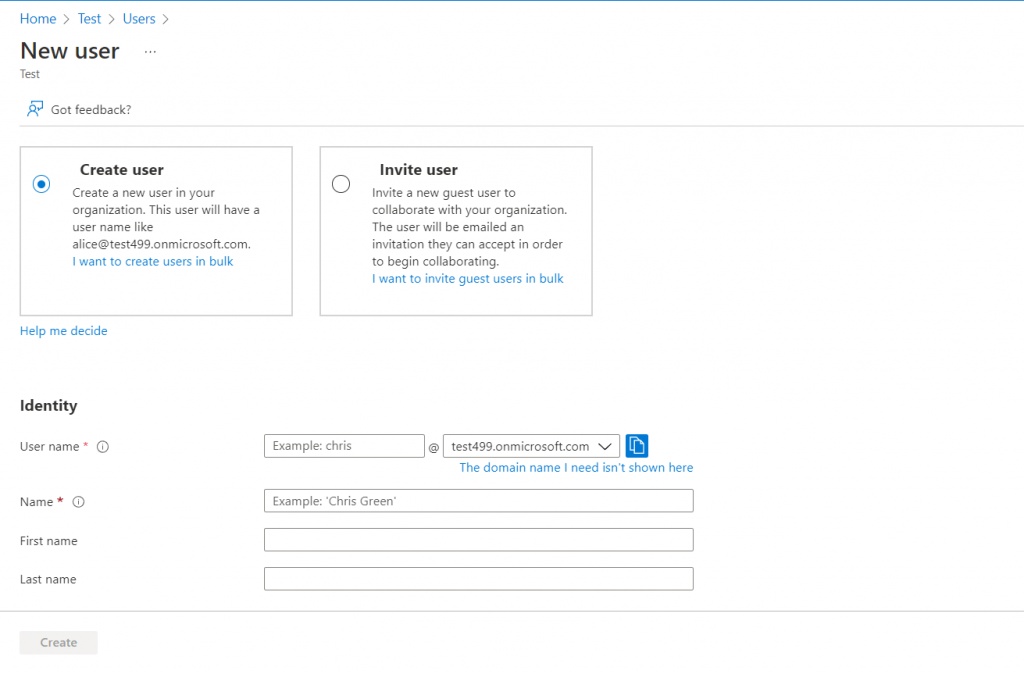

3. Na kolejnym ekranie zobaczymy szereg informacji, które możemy dodać o naszym użytkowniku. W tym etapie również możemy zdecydować czy dodajemy użytkownika chmurowego, czy chcemy zaprosić użytkownika z innej organizacji.

Po uzupełnieniu nazwy użytkownika i dodatkowych informacji, jak role i grupy, użytkownik powstanie w naszej instancji Azure AD. W przypadku zaproszenia użytkownika wymagane jest podanie adresu email, na który zostanie wysłane zaproszenie do naszej organizacji.

PowerShell & AZ CLI

Możemy również stworzyć użytkownika korzystając z polecenia PowerShella lub Azure CLI.

PowerShell:

New-AzureADUser -DisplayName "New User" -PasswordProfile $PasswordProfile -UserPrincipalName "NewUser@contoso.com" -AccountEnabled $true -MailNickName "Newuser"Azure CLI

az ad user create --display-name

--password

--user-principal-nameTworzenie użytkowników zbiorowo

Azure AD pozwala nam modyfikować, tworzyć, usuwać oraz zapraszać użytkowników zbiorowo. Poniżej zerkniemy na możliwość stworzenia 3 użytkowników w jednej operacji.

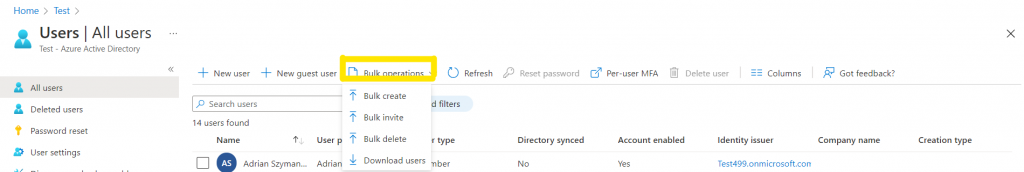

- Ponownie ruszamy do naszej instancji Azure AD, następnie do użytkowników, ale tym razem wybieramy „Bulk Operations”, a następnie „Bulk Create”

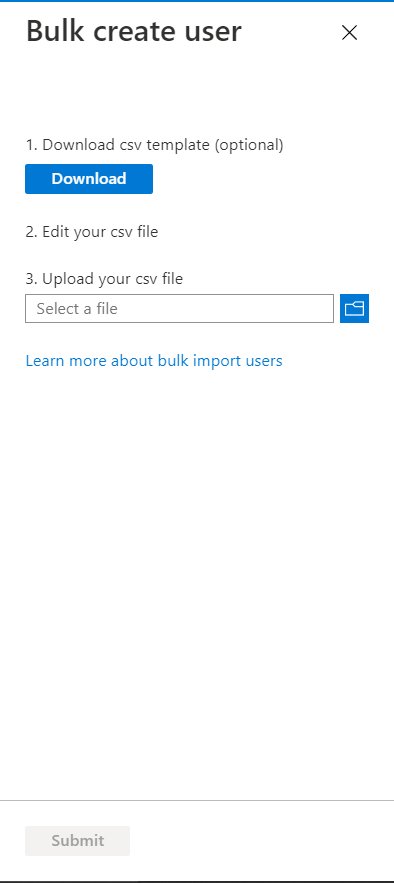

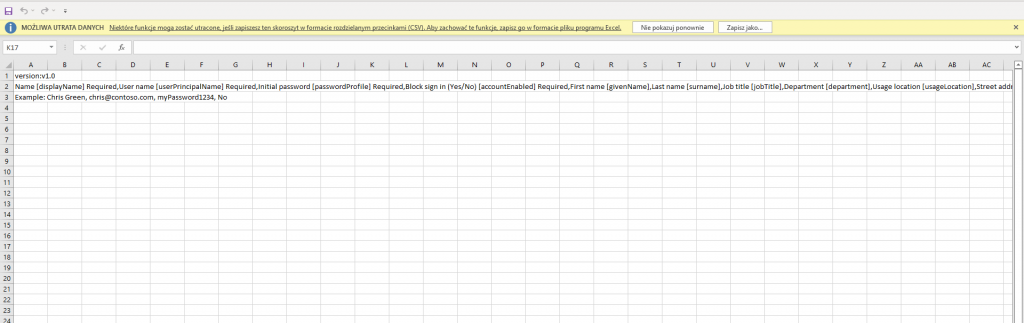

2. Ujrzymy ekran, z którego będziemy mogli pobrać wzór pliku .csv, w którym zawrzemy informacje na temat nowych użytkowników.

3. Edytujemy plik zgodnie ze wzorem dostarczonym przez Microsoft, a następnie dodajemy ten plik w sekcji „Upload your csv file” widocznej na obrazku 2. Po paru minutach użytkownicy będą stworzeni.

Grupy

W Azure AD występują różne rodzaje grup, do których można przypisywać użytkowników również na wiele sposobów.

Microsoft 365 group – Jest to rodzaj grupy stworzony na potrzeby usług platformy Microsoft365. Przypisanie do takiej grupy daje dostęp do rozwiązań zwiększających produktywność jak grupowa skrzynka mailowa, współdzielony kalendarz i tym podobne.

Azure AD Security Group – Security grupy pozwalają na dodawanie użytkowników oraz urządzeń do danej grupy, a następnie na poziomie całej grupy przypisywanie zasad, polityk oraz uprawnień.

Dodatkowo do obu rodzajów grup można dodać użytkowników na dwa sposoby.

Manualny – Przypisanie do grupy musi zostać wykonane manualnie przez administratora lub zarządcę grupy.

Dynamiczny – Przypisanie do grupy odbywa się dynamicznie i bazuje na atrybutach. Np. możemy stworzyć grupę, w której będą wszyscy pracownicy departamentu IT.

Tworzenie grup w Azure AD

Portal

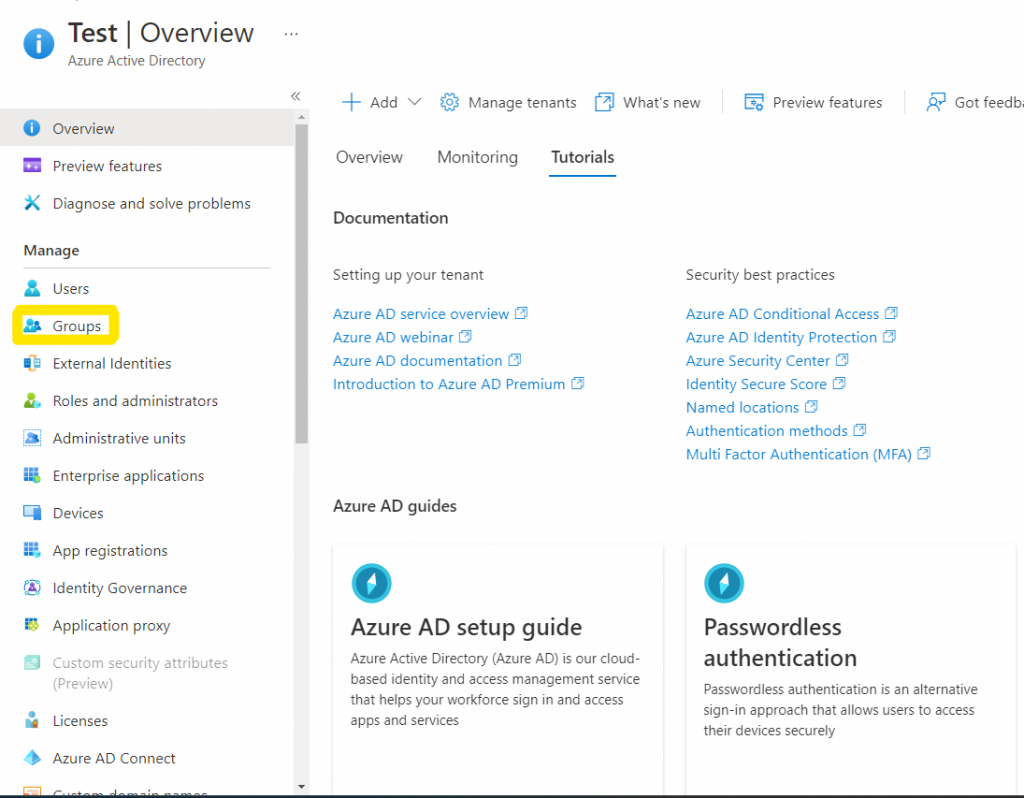

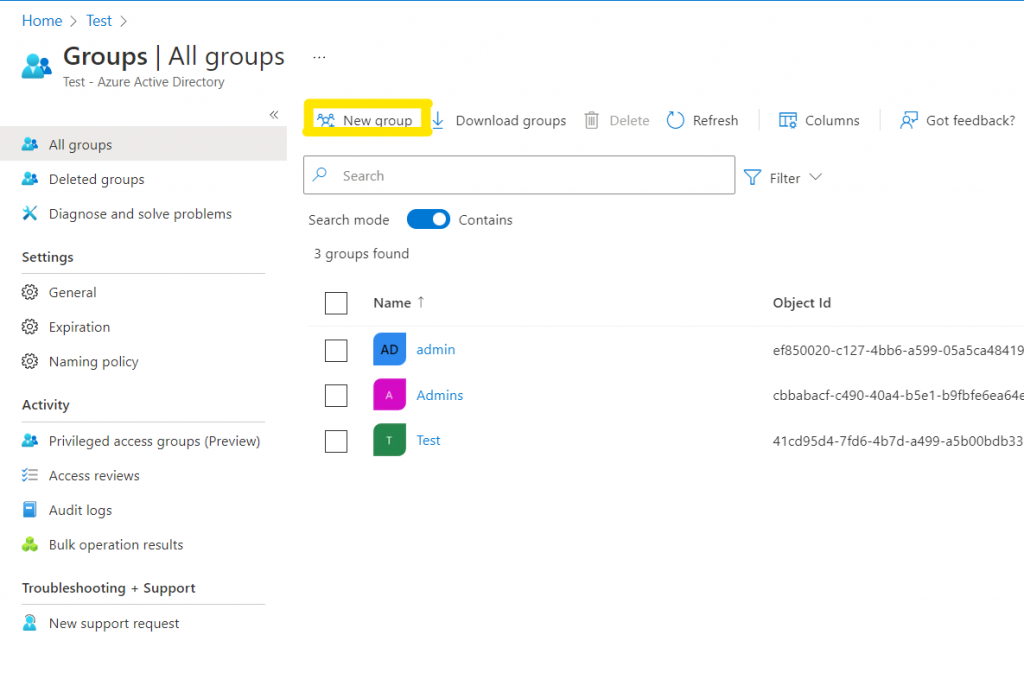

- Przechodzimy do instancji Azure AD i z zakładek wybieramy „Groups”

2. Klikamy „New Group”

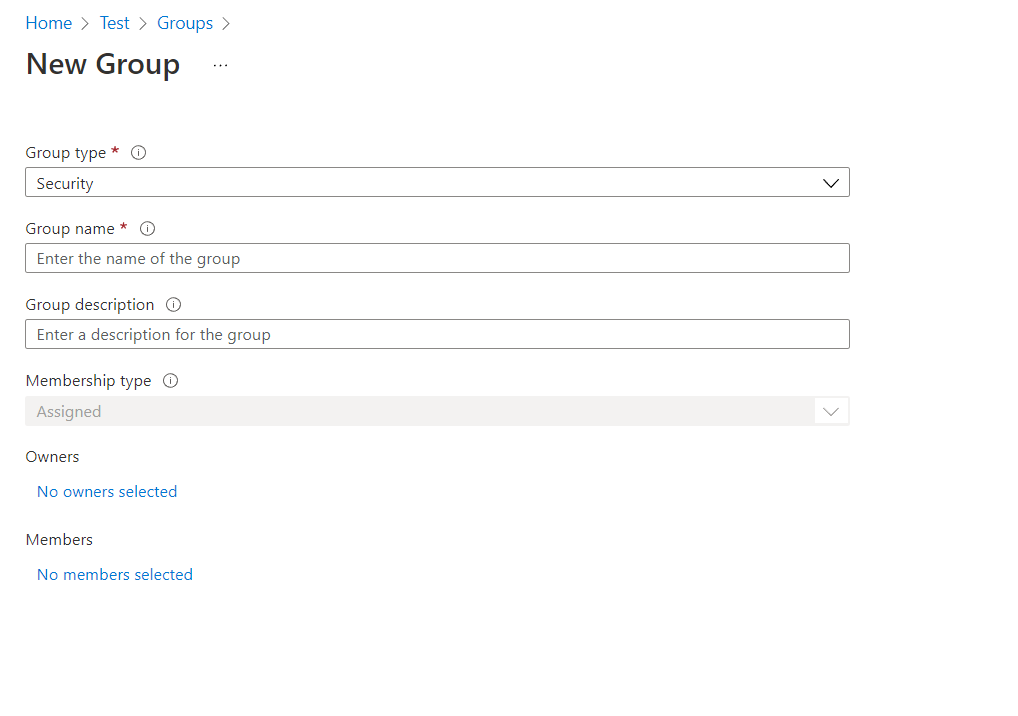

3. Pojawi nam się okienko konfiguracyjne grupy, gdzie możemy wybrać rodzaj grupy, nazwę, właściciela itd. Po wypełnieniu danych oraz kliknięciu „Create” grupa zostanie założona.

PowerShell & Azure CLI

PowerShell

New-AzureADGroup

-DisplayName <String>

-MailEnabled <Boolean>

-MailNickName <String>

-SecurityEnabled <Boolean>Azure CLI

az ad group create --display-name

--mail-nickname

Tworzenie jednostek administracyjnych

Jednostki Administracyjne

Jednostka administracyjna to zasób usługi Azure AD, który może być kontenerem dla innych zasobów usługi Azure AD. Jednostka administracyjna może zawierać tylko użytkowników i grupy. Jednostki administracyjne ograniczają uprawnienia w roli do dowolnej części organizacji, która zostanie zdefiniowana. Można na przykład użyć jednostek administracyjnych, aby delegować rolę administratora pomocy technicznej do regionalnych specjalistów pomocy technicznej, aby mogli zarządzać użytkownikami tylko w regionie, który obsługują.

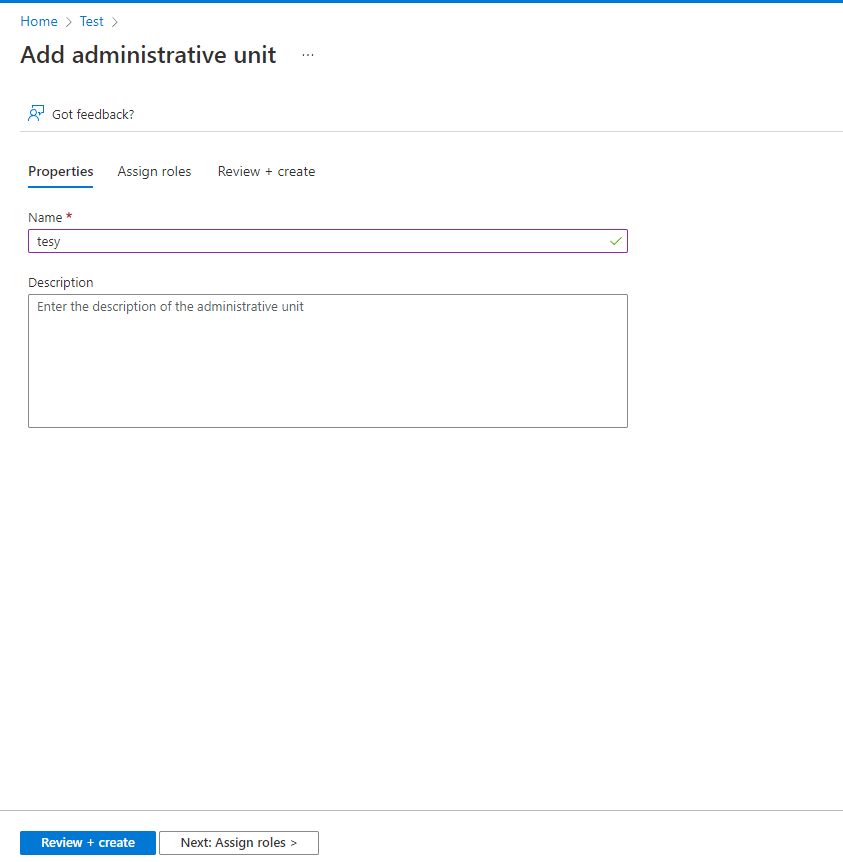

Tworzenie jednostek administracyjnych

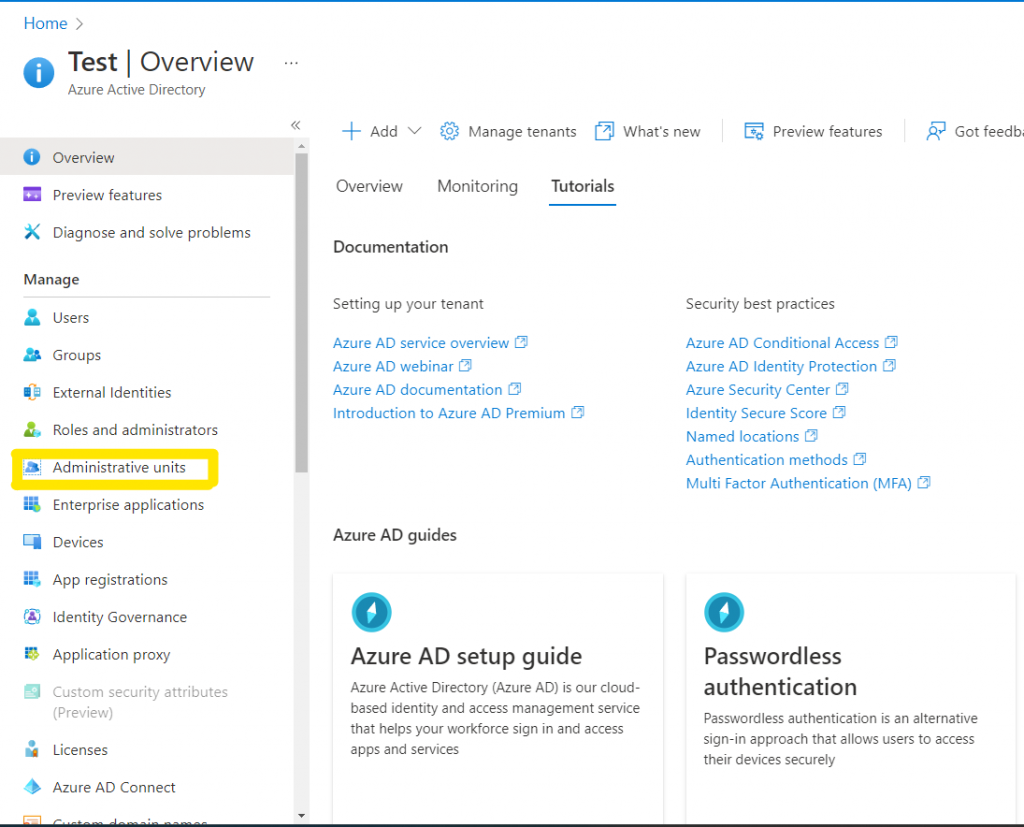

- Przechodzimy kolejny już raz do naszej instancji Azure AD i wybieramy zakładkę „Administrative Units”.

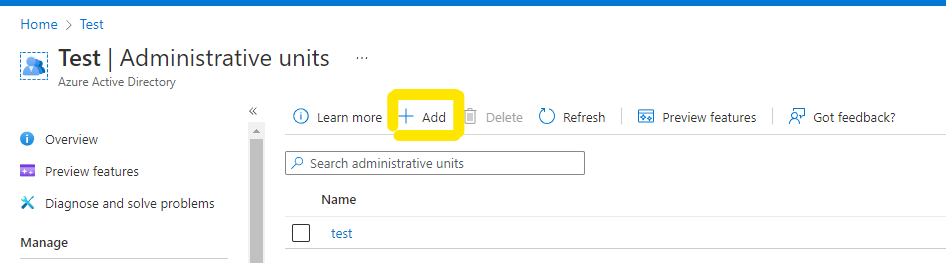

2. Na górze ekranu wybieramy opcję „Add”, a następnie nazywamy naszą jednostkę administracyjną. Gdy jednostka administracyjna będzie gotowa, można dodawać do niej grupy oraz użytkowników w celu delegacji operacji administracyjnych.

Praca domowa – Lab

Dodatkowe materiały do nauki

- Configure Azure Active Directory – Learn | Microsoft Docs

- Configure user and group accounts – Learn | Microsoft Docs

- Create Azure users and groups in Azure Active Directory – Learn | Microsoft Docs

Spis treści:

Wpis 00 – Wprowadzenie https://maciejpoborca.pl/2022/01/03/az-104-kurs-wprowadzenie/

Wpis 01 – Zarządzanie Tożsamością https://maciejpoborca.pl/2022/01/08/azure-az-104-kurs-zarzadzanie-tozsamoscia/

Wpis 02 – Zarządzanie oraz zgodność https://maciejpoborca.pl/2022/01/17/azure-az-104-kurs-zarzadzanie-oraz-zgodnosc/

Wpis 03 – Zarządzanie usługami Azure’a https://maciejpoborca.pl/2022/02/02/azure-az-104-kurs-zarzadzanie-uslugami-azurea/

Wpis 04 – Administracja infrastrukturą sieciową [Azure] AZ-104 Kurs: Administracja infrastrukturą sieciową • Maciej Poborca.

Wpis 05 – Administracja połączeniem między lokacjami (Początek czerwca)

Wpis 06 – Administracja ruchem sieciowym (Początek lipca)

Wpis 07 – Administracja magazynami Azure (Początek sierpnia)

Wpis 08 – Administracja Wirtualnymi Maszynami na portalu Azure (Początek września)

Wpis 09 – Administracja usług bezserwerowych (Początek października)

Wpis 10 – Administracja usług ochrony danych (Początek listopada)

Wpis 11 – Administracja rozwiązań monitorujących (Początek grudnia)

Wpis przygotowujący do egzaminu (Koniec roku)

One Reply to “[Azure] AZ-104 Kurs: Zarządzanie Tożsamością”